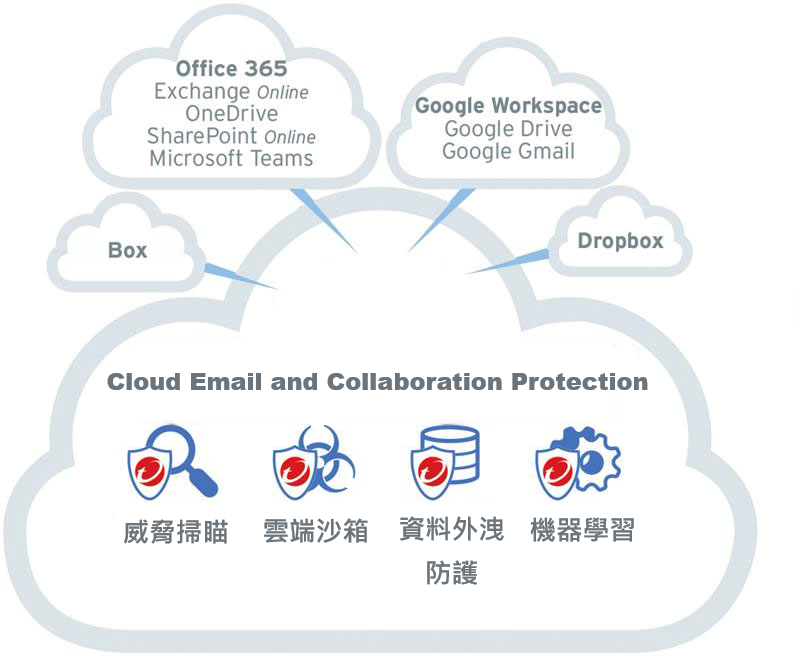

Cloud Email and Collaboration Protection

Cloud Email and Collaboration Protection 提供先進的防護,透過威脅與資料防護控管來提升安全性。

適用於以下雲端應用程式與服務:

- Microsoft Microsoft 365 服務

- Exchange Online

- SharePoint Online

- OneDrive

- Microsoft Teams

- Box

- Dropbox

- Google Workspace

詳細資訊請參考:System requirements

防範勒索軟體、網路釣魚、商務電子郵件入侵(BEC)、零時差與隱藏式惡意軟體,以及未經授權的敏感資料傳輸。

整合了雲對雲的防護,與受防護的應用程式和服務相結合,以維持高可用性及管理功能。

運作方式

Cloud Email and Collaboration Protection 在電子郵件抵達或從受防護的信箱寄出時開始掃瞄,或在檔案儲存至雲端儲存應用程式、分享至

Microsoft Teams 頻道,或私人 Teams 聊天訊息傳送時開始掃瞄。

這樣的 API 架構讓 Cloud Email and Collaboration Protection 對您的電子郵件或聊天訊息傳送以及檔案分享不產生影響。

關於資料隱私防護請參考:How Cloud Email and Collaboration Protection protects your

data privacy

關於您的雲端服務會產生什麼異動請參考: Changes made by Cloud Email and Collaboration Protection

Note

除了基於 API 的防護以外,還提供 Inline 模式的選項,讓電子郵件服務在風險影響您的組織之前進行阻擋。

防護模式

Cloud Email and Collaboration Protection 為 Exchange Online 和 Gmail 提供兩種防護模式:基於 API 的防護和

Inline 防護。

| 防護模式 |

API 模式 |

Inline 模式 |

| 掃瞄發生時點 |

郵件抵達受防護信箱或從受防護信箱傳送時掃瞄。 |

郵件在抵達組織郵件伺服器後路由至 Cloud Email and Collaboration Protection 進行掃瞄。 |

| 資料取得方式 |

使用雲端郵件服務提供的 API 取得受防護信箱的資料掃瞄。 |

郵件由組織郵件伺服器路由至 Cloud Email and Collaboration Protection 掃瞄。 |

| 保護範圍 |

保護受防護信箱進出郵件,包括內部郵件流量。 |

郵件在進出組織郵件伺服器時封鎖威脅,預防資料外洩。 |

| 設定與授權 |

設定簡單,並自動授予存取權限。 |

無須更改 MX 紀錄,但在授權後,需額外設定以使郵件路由至 Cloud Email and Collaboration Protection 掃瞄。 |

Note

下列功能屬於 Advanced Protection 啟用下列任一功能需要 add-on 授權

- Exchange Online (Inline Mode)

- Gmail (Inline Mode)

- Virtual Analyzer for URLs

Cloud Email and Collaboration Protection 基本上在兩種防護模式下提供相同的功能集,僅有些微差異。

詳細資訊請參考: Features support under API-based protection and inline

protection

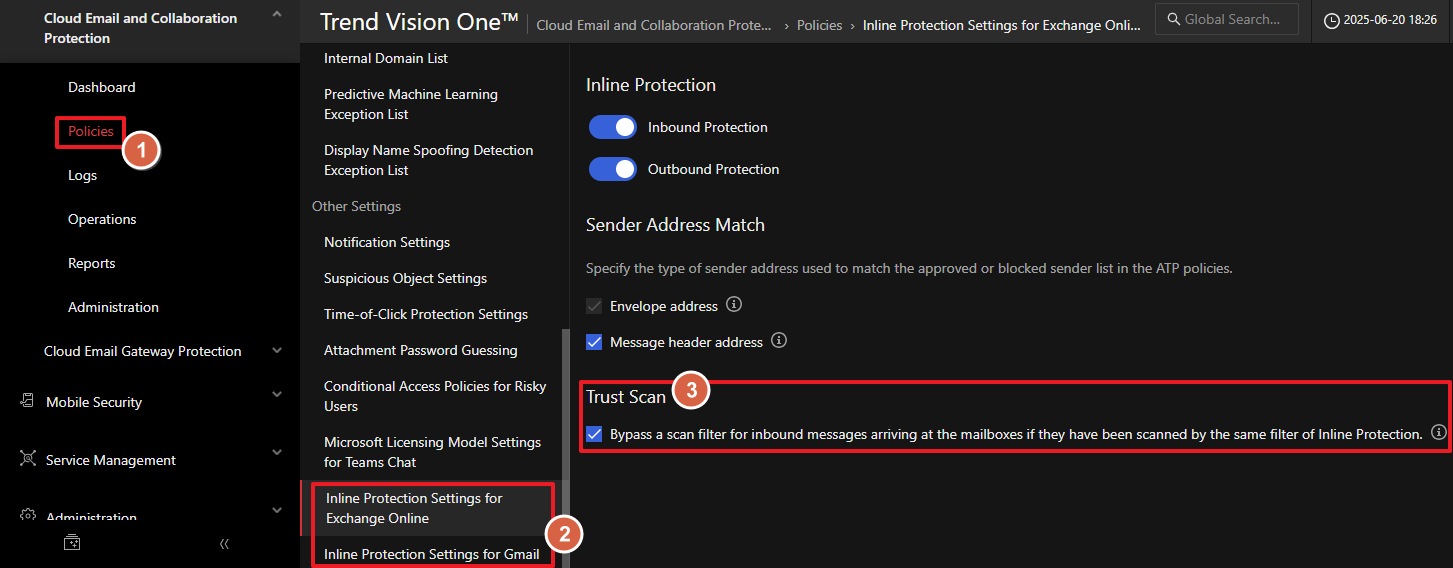

關於 Trust Scan

如果您同時啟用了 API 和 Inline 模式,您可以在 Policy 的 Inline Protection Settings

設定 Trust Scan 如果 Inline 模式已經執行過的 filter 則 API 模式將不再使用相同的 filter 掃瞄 (僅限於即時掃瞄時)

例如:兩個模式的策略皆有 Advanced Spam Protection 這個 filter 則在信件到達 mailbox 後

API 模式將不再使用相同的 filter 掃瞄,但如果您執行手動掃瞄時, API 模式仍然會使用 Advanced Spam Protection 掃瞄

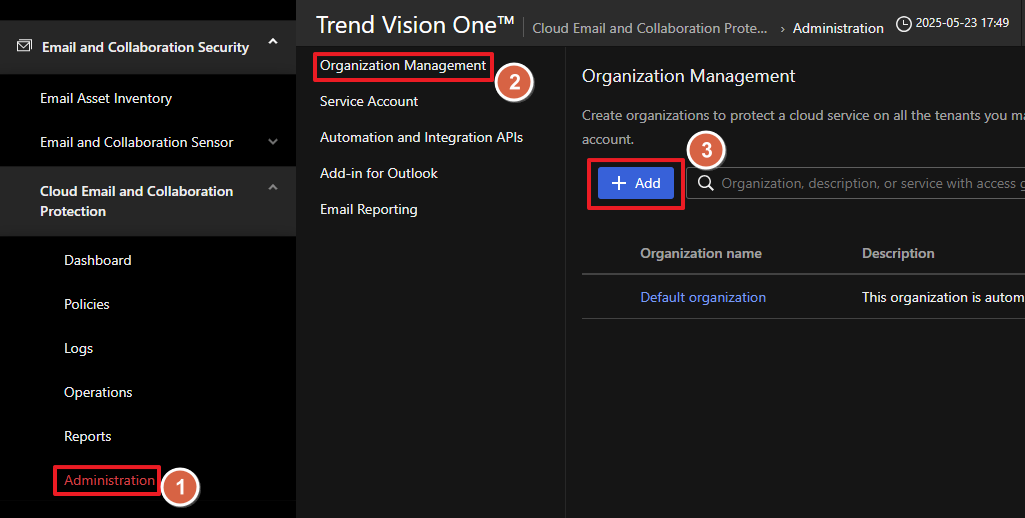

新增組織

由於業務需求、多國運營或併購等原因,一家公司可能會維持多個雲端服務的租戶。

Cloud Email and Collaboration Protection 引入組織管理您可以透過單一的 Trend Vision One

帳號管理所有雲端服務的租戶。

操作流程

登入 Trend Vision One 主控台後移動到 Email and Collaboration Security >

Cloud Email and Collaboration Protection

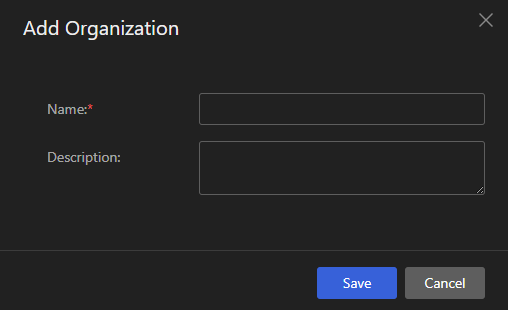

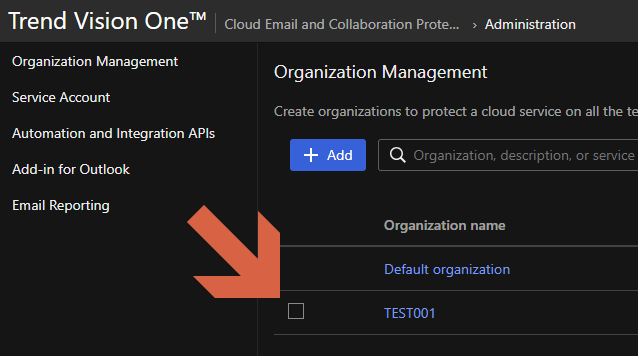

點擊 Administration > Organization Management > Add

Note

系統會自動建立 Default organization 如果您不需要更多管理多個租戶,可以直接在 Default organization

授予存取權限

輸入名稱與描述後,點擊 Save

新增的組織與 Default organization 不同,可以勾選並刪除

新增服務帳號

新增 Exchange Online (API Mode)

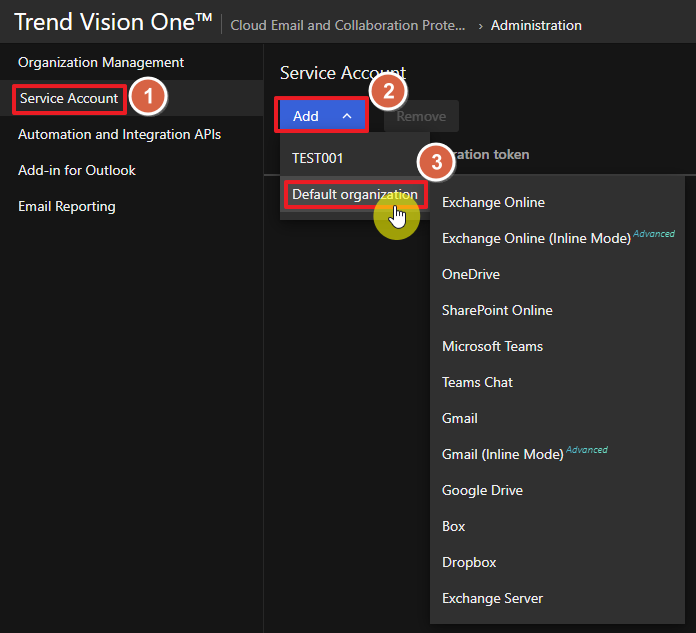

點擊 Service Account > Add 並將滑鼠懸停至要新增雲端帳號的組織上

選擇您要加入雲端帳號的服務類型

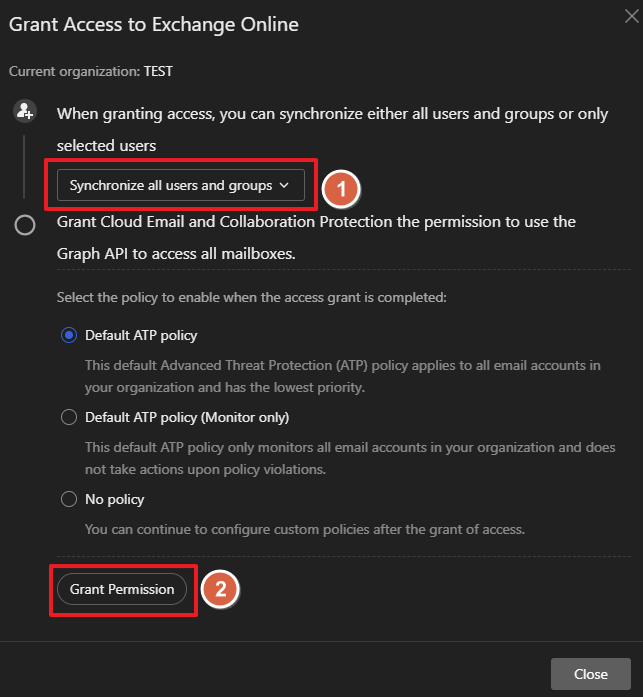

選擇同步所有使用者和群組或是特定的使用者和群組

選擇一個初始套用的策略,未來可以修改或是建立新策略

點擊 Grant Permission 登入 Exchange Online

Note

當您在 Workflow and Automation > Third-Party Integration >

Microsoft Entra ID 中新增租戶時

Cloud Email and Collaboration Protection 會自動將該租戶與一個尚未授予存取權的組織相關聯。

如果沒有這樣的組織,會建立一個新組織並將其與之相關聯。

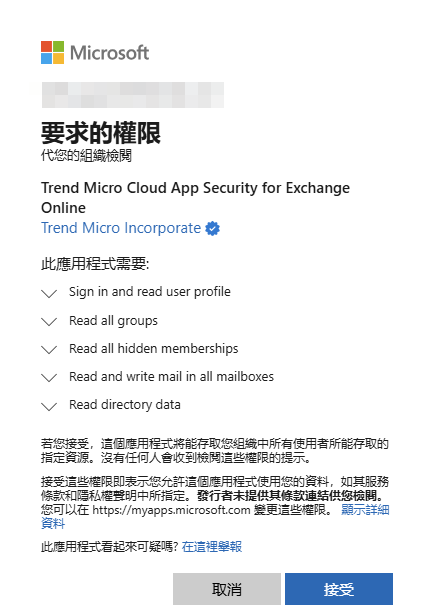

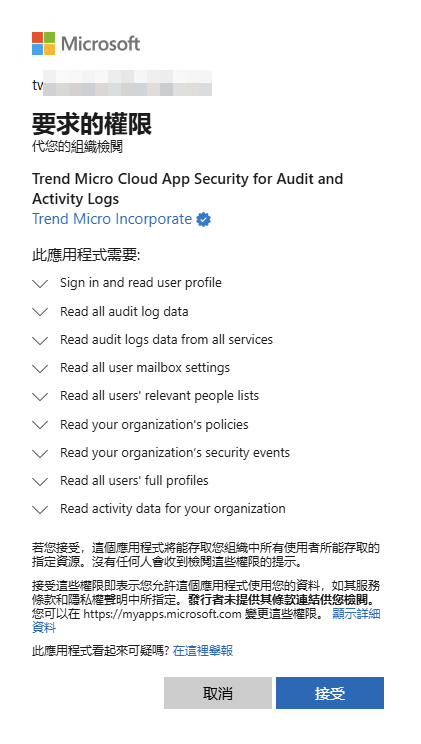

確認所需要的權限並點擊 接受

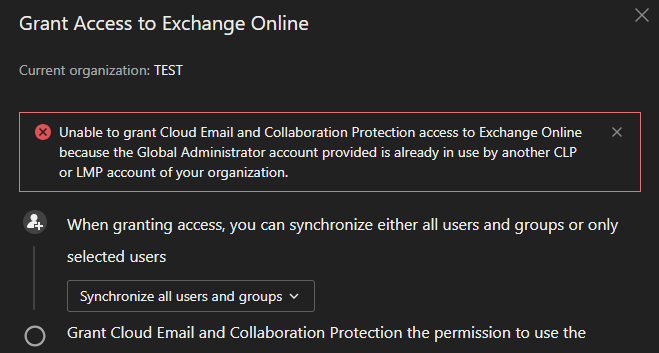

Warning

如果您的帳號已經授權給另一個組織,您將會看到下列警告並停止授權。

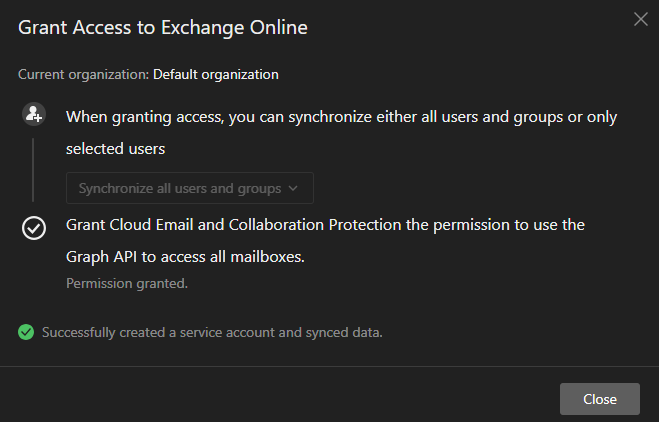

成功取得權限將看到以下畫面

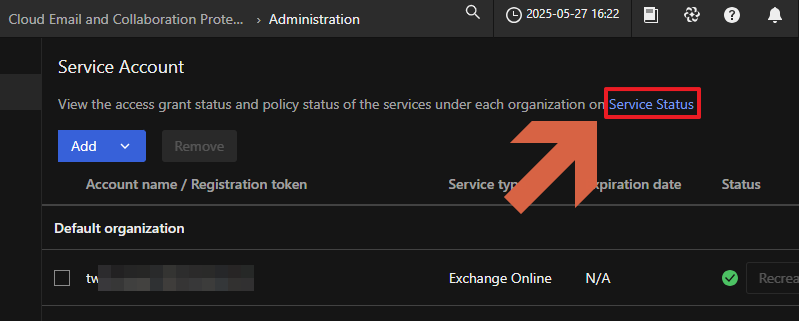

完成後可以在 Service Account 檢視加入的帳號

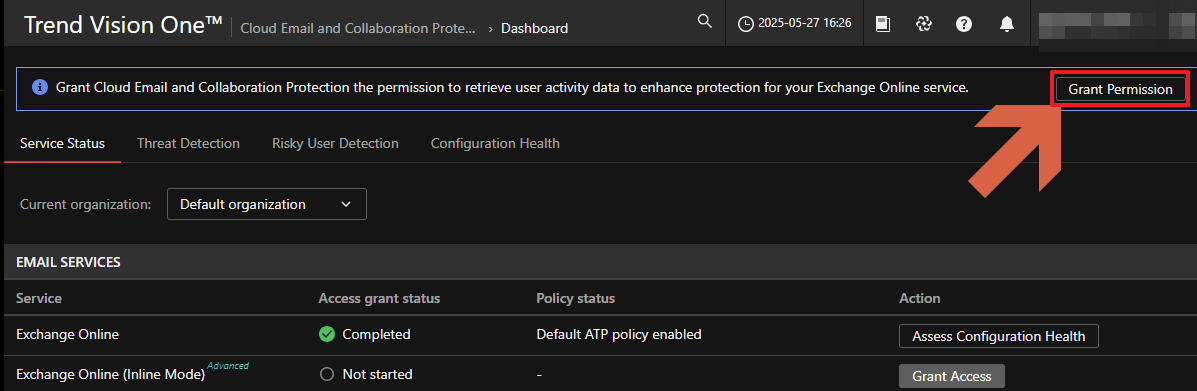

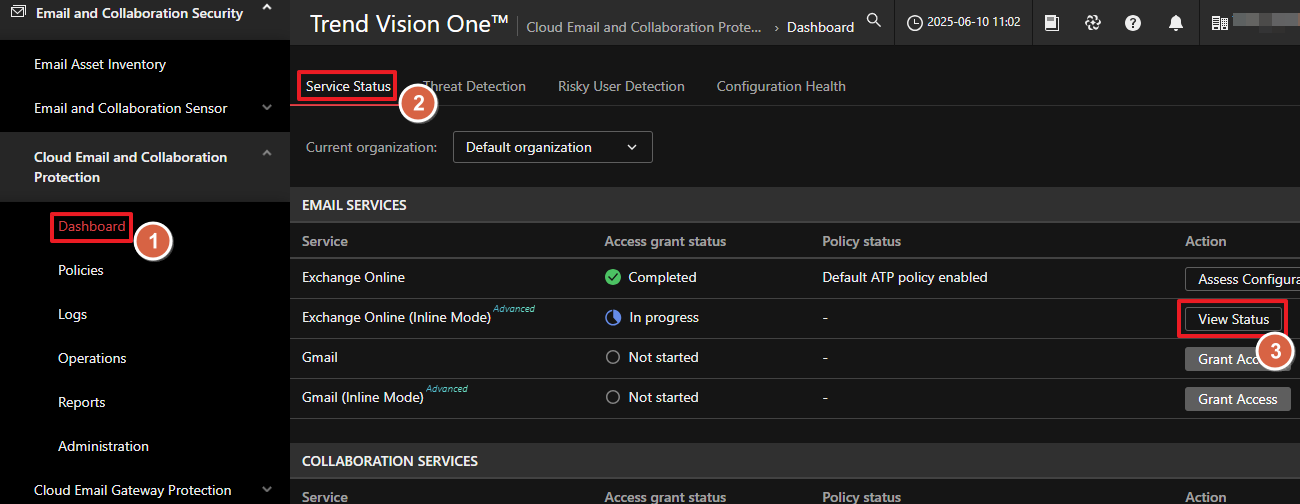

點擊 Service Status 可以移動到 Dashboard 的 Service Status

檢視服務狀態

可以看到稍早加入的 Exchange Online 存取權限的狀態與套用的策略

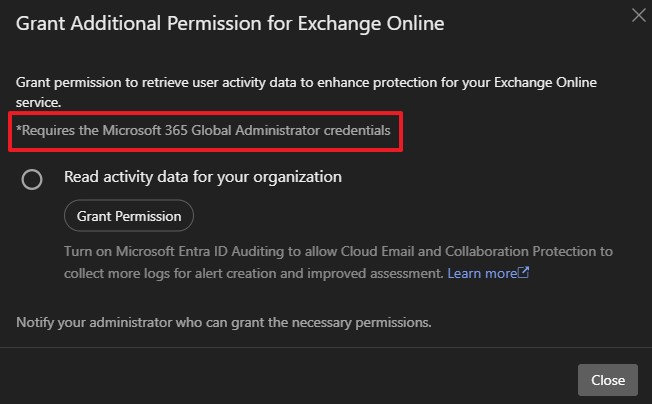

上方會提示您可以進一步授權 retrieve user activity data 來增強防護

這需要全域系統管理員 (Global Administrator) 權限

通知您組織內擁有此權限的系統管理員以取得權限

確認所需要的權限並點擊 接受

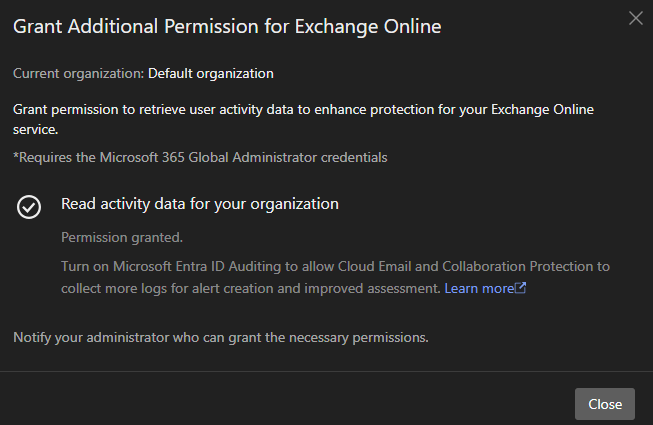

成功取得權限將看到以下畫面

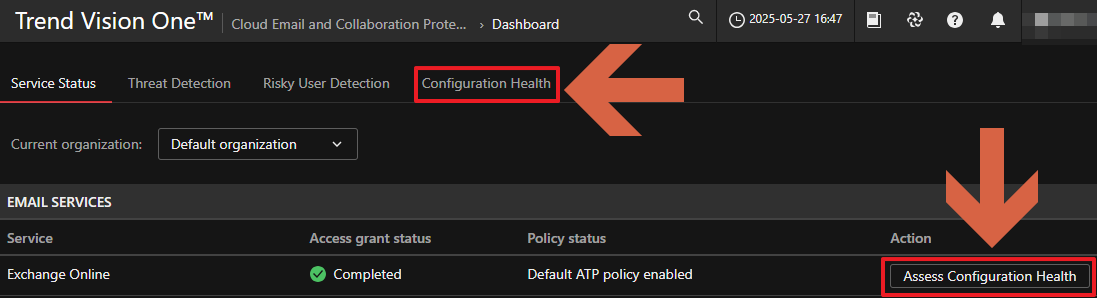

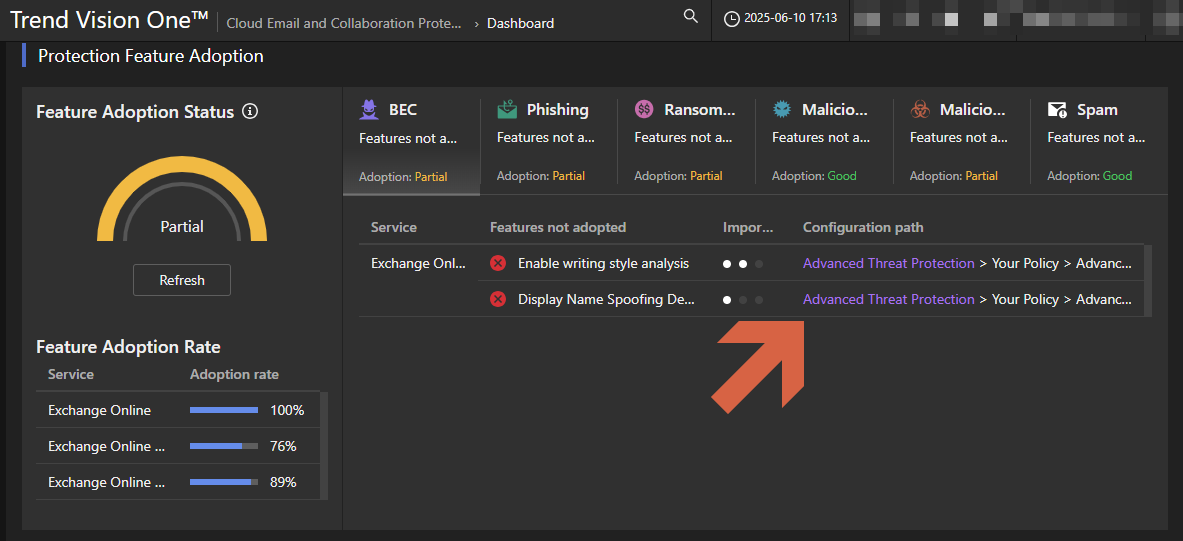

授權完成後點擊 Configuration Health 或是 Assess Configuration Health

檢視功能狀態以及建議訊息

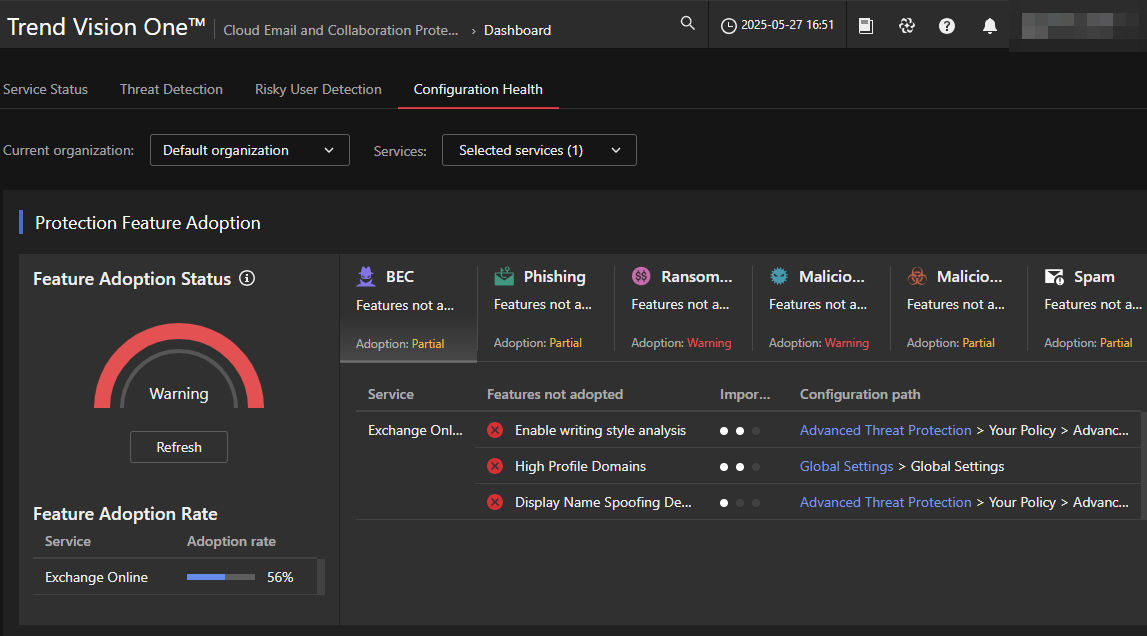

Configuration Health 檢視不同的功能的設定情況,以及可以直接點擊 Configuration path

欄位的文字移動到對應位置調整設定

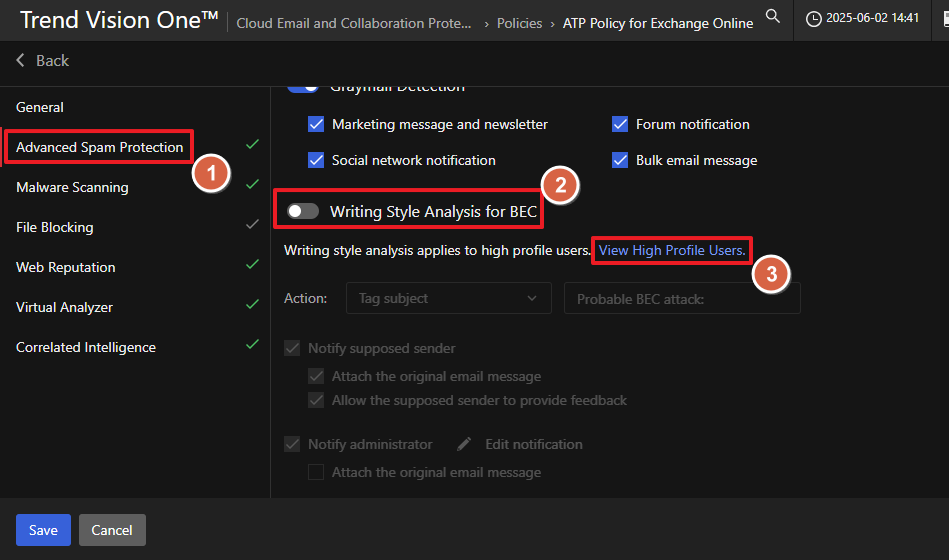

以第一個選項 Enable writing style analysis 為例

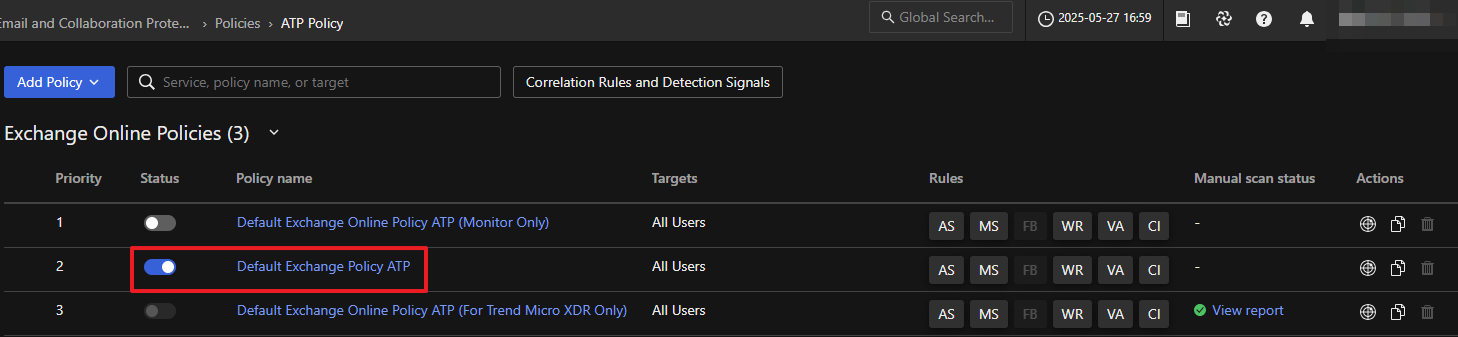

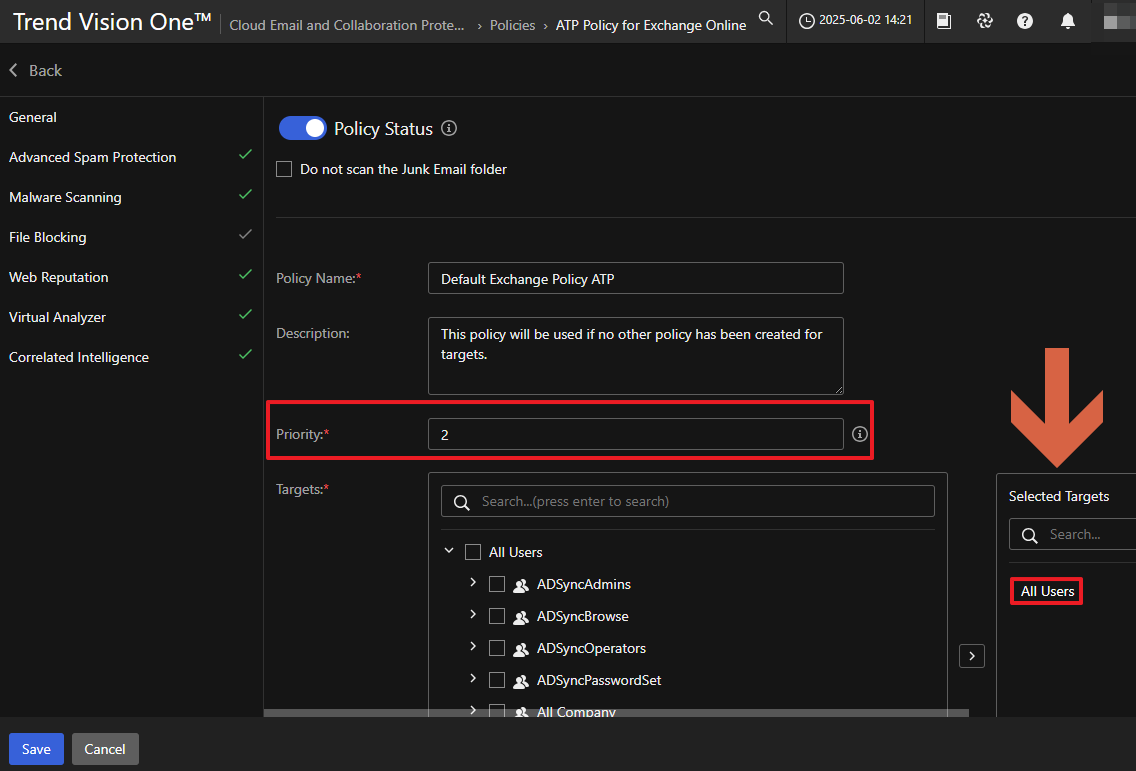

由於稍早選擇的初始策略為 Default Exchange Policy ATP 可以看到該策略為啟用的狀態

預設的 Policy 套用至所有使用者,如果未來需要更細緻的調整可以建立新的 Policy 並調整 Priority 數字越小則越優先

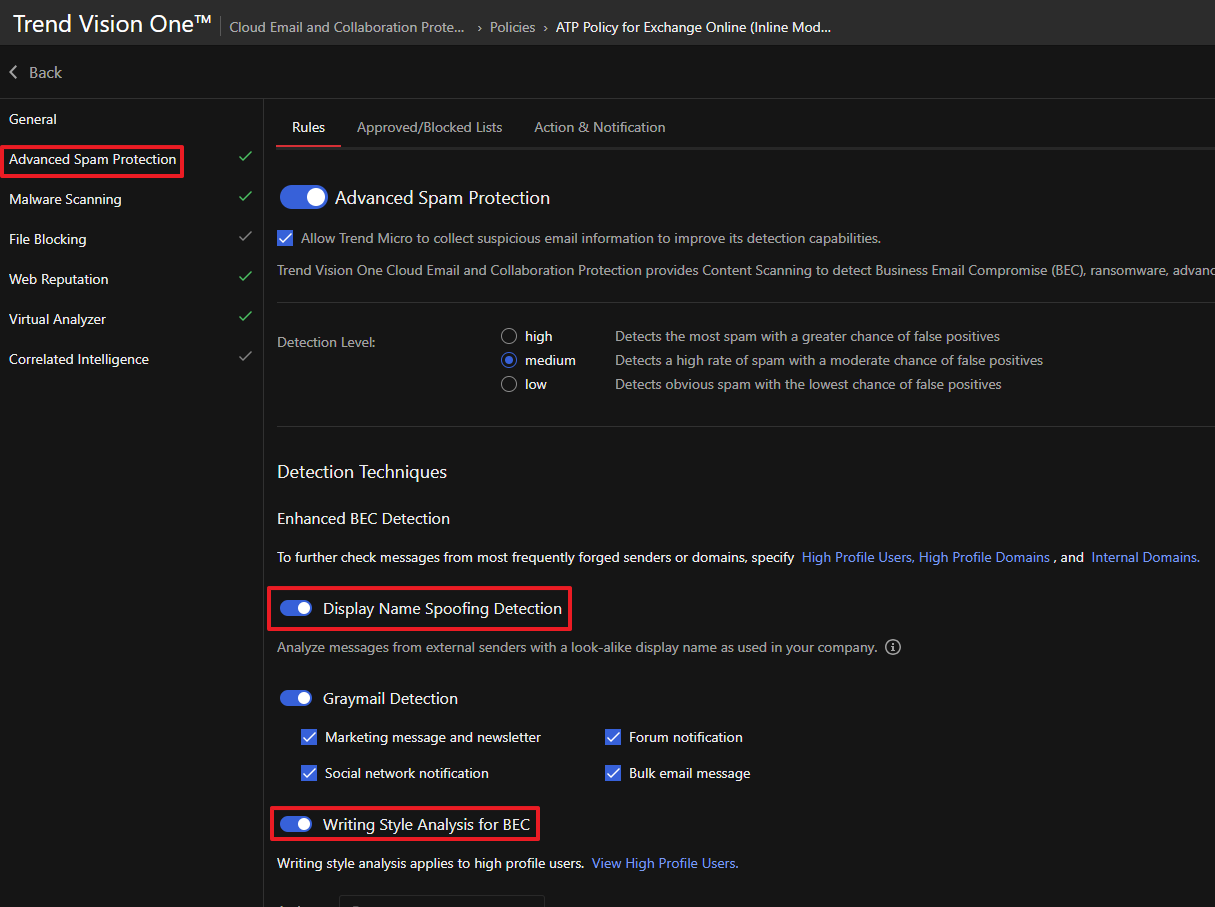

以本次要調整的 Enable writing style analysis

依照提示進入到 Advanced Spam Protection 向下滑動右方畫面找到 Writing Style Analysis for BEC

Note

Writing Style Analysis 僅適用於 Gmail 和 Exchange Online (non-inline mode)

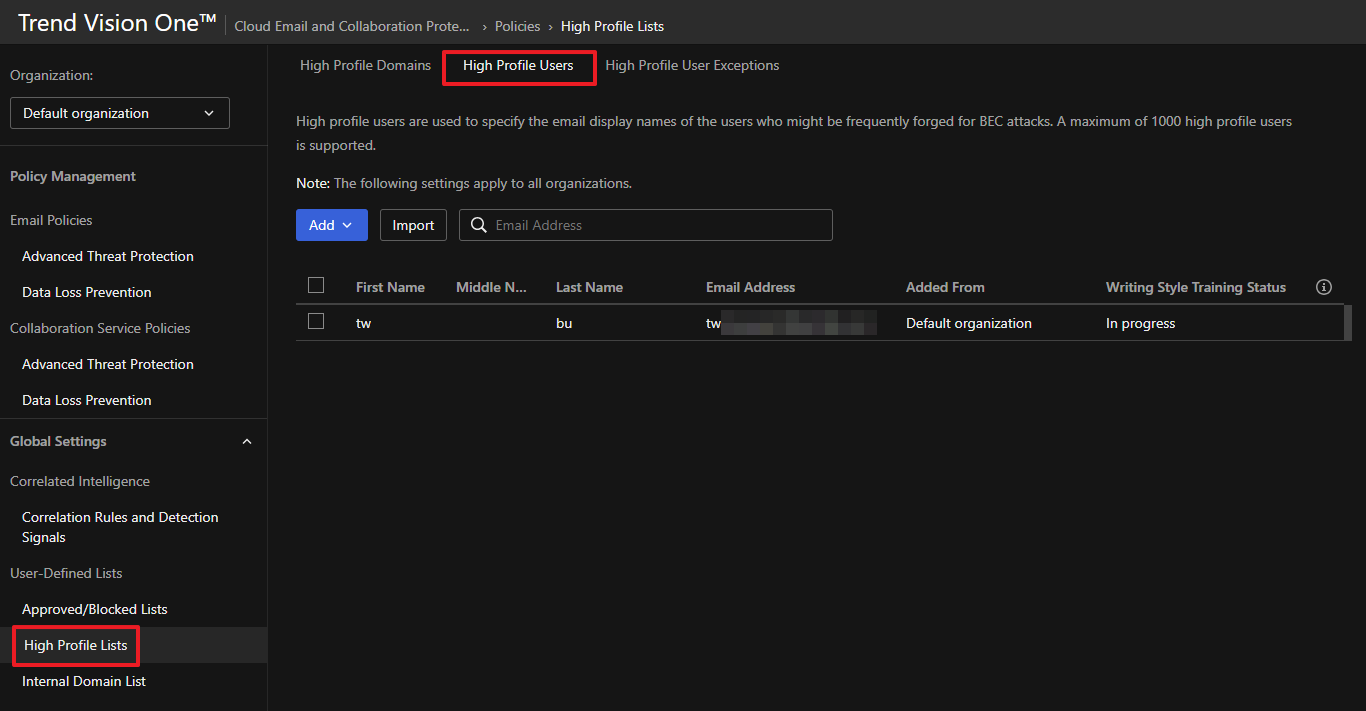

開啟功能後點擊 View High Profile Users 設定高重要性的使用者

以分析寫作風格來確定是否為偽造信件

點擊 View High Profile Users 會引導到 High Profile Lists

在 High Profile Users 加入高重要性的使用者

並可以檢視目前的寫作風格學習狀態

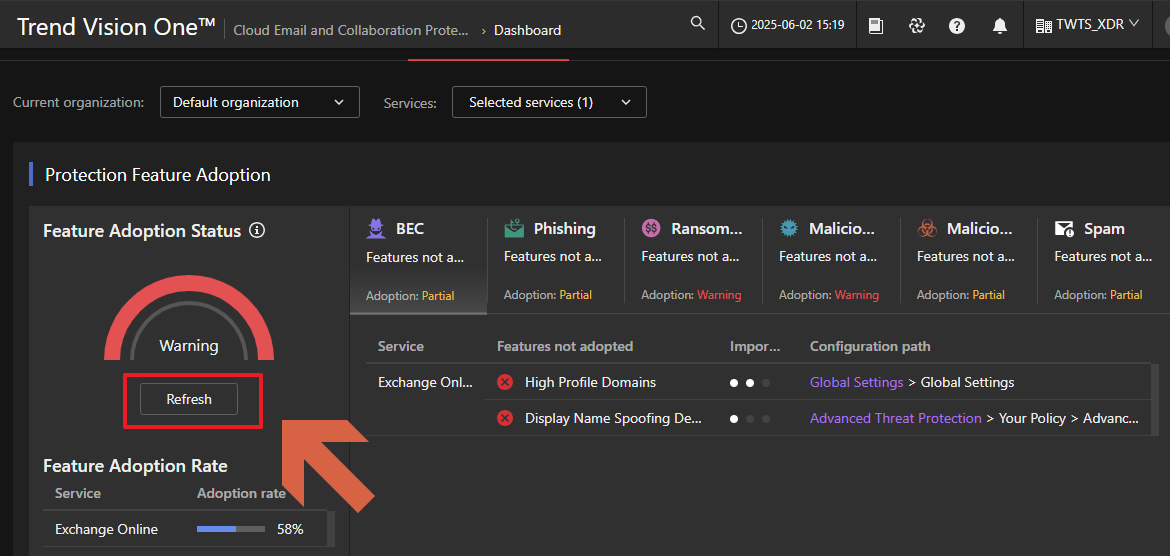

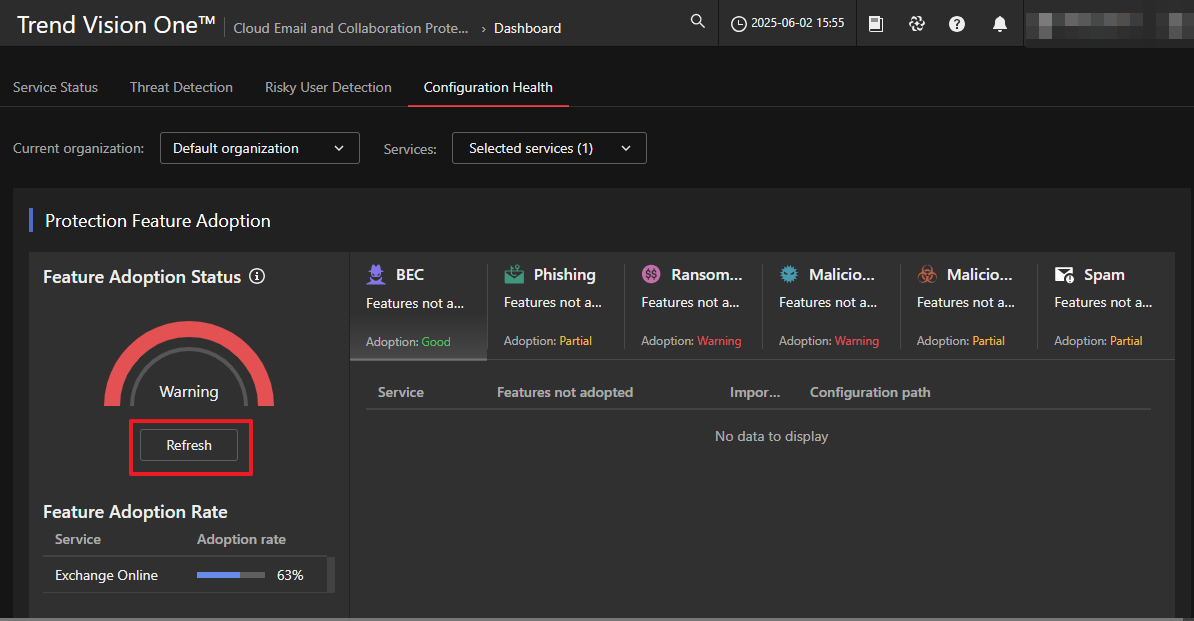

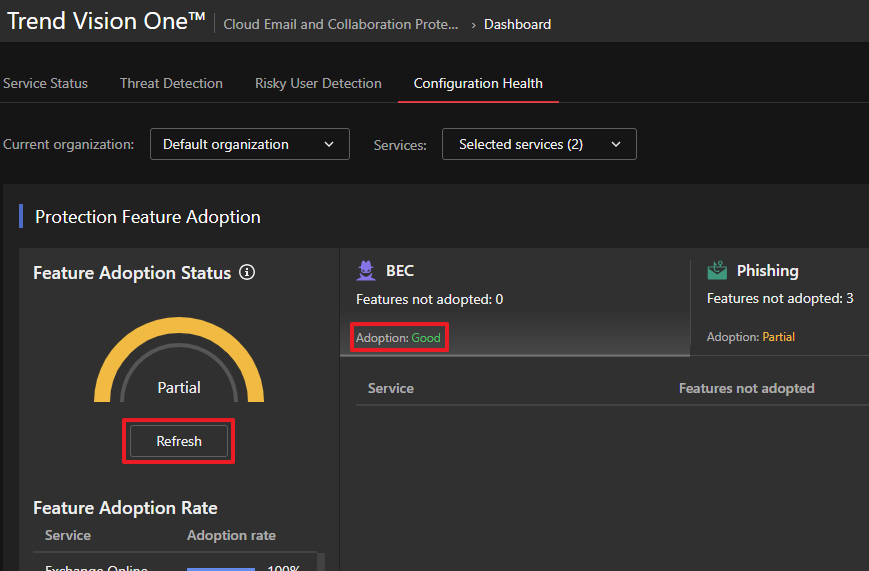

設定完成後回到 Configuration Health 點擊 Refresh

即可看到 Enable writing style analysis 的警告已經消失

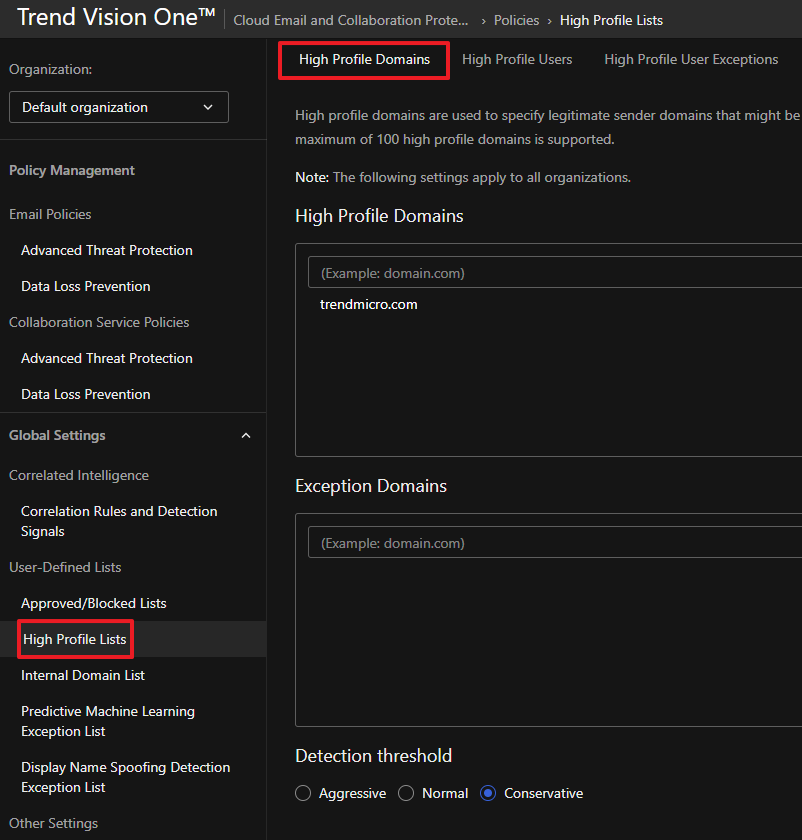

繼續依照提示設定 High Profile Domains 加入重要的寄件者網域以偵測 相似網域 (cousin domains)

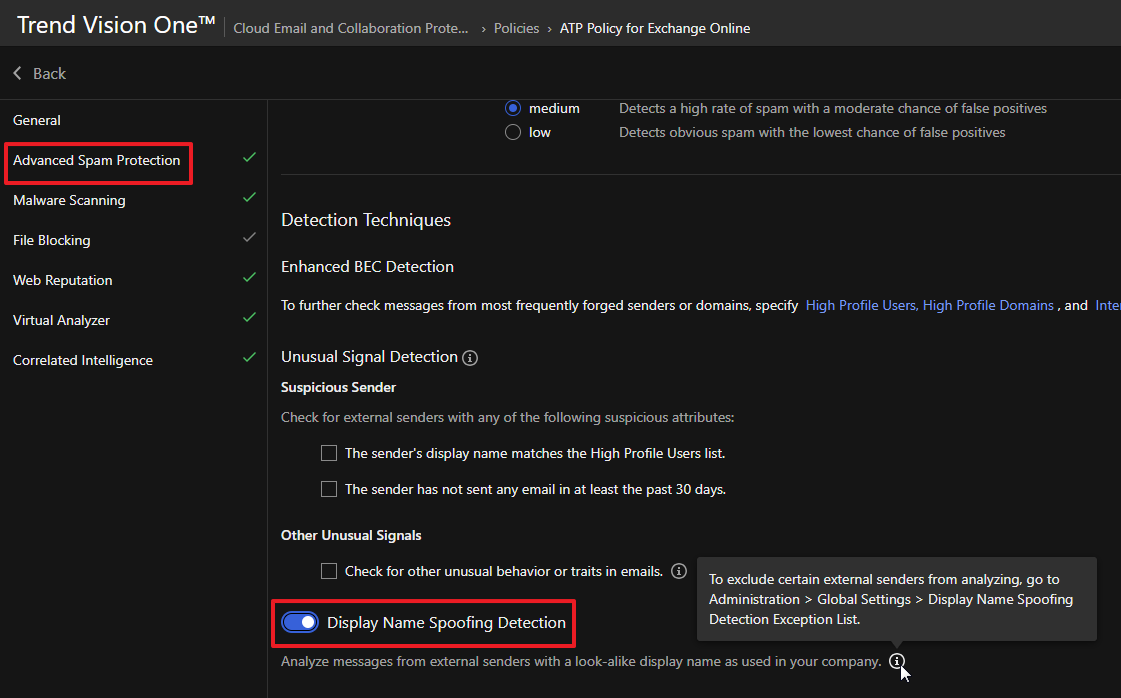

設定 Display Name Spoofing Detection 防止攻擊者偽造電子郵件訊息的顯示名稱,使該信件像是來自您認識或信任的來源

您可以如同畫面提示在 Display Name Spoofing Detection Exception List 加入可信的來源以跳過此檢查

再次回到 Configuration Health 點擊 Refresh

即可看到 BEC 項目已全數依照建議啟用功能

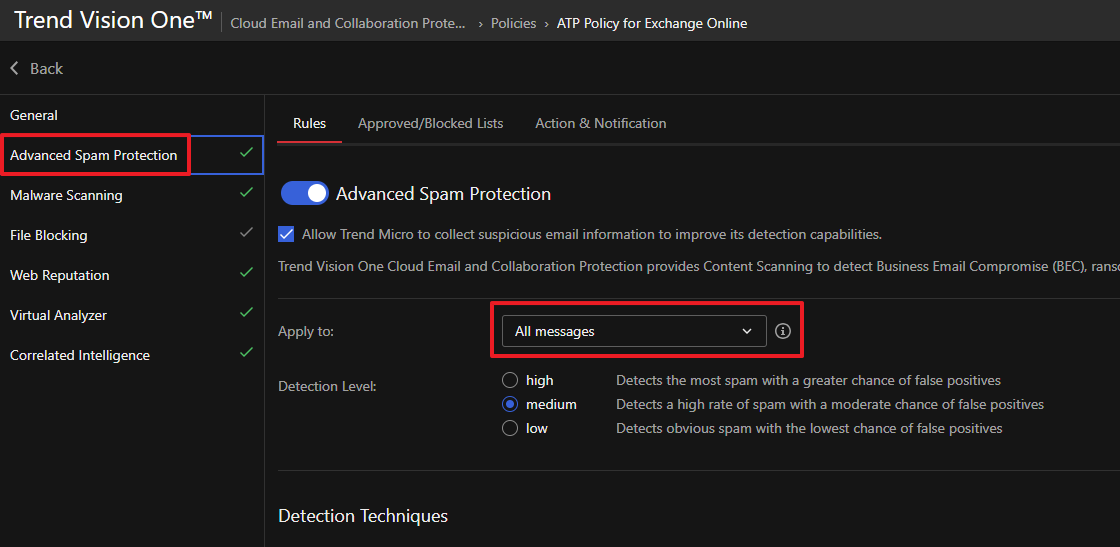

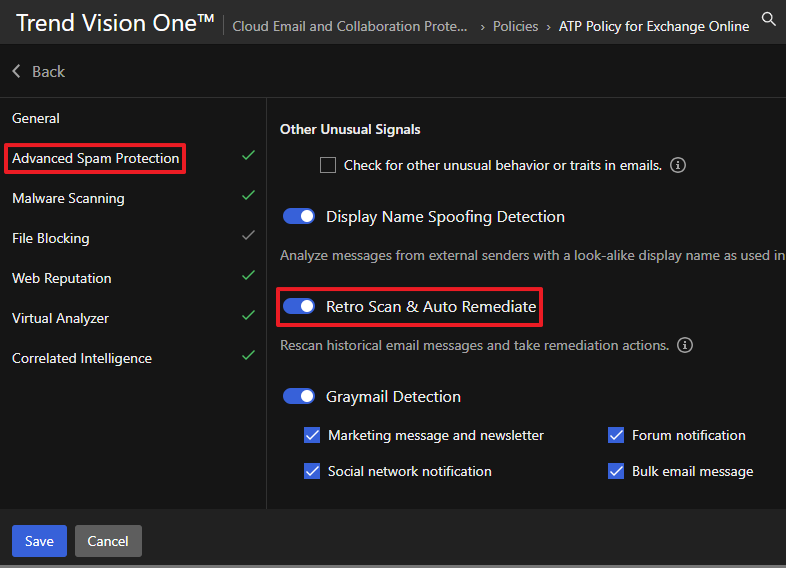

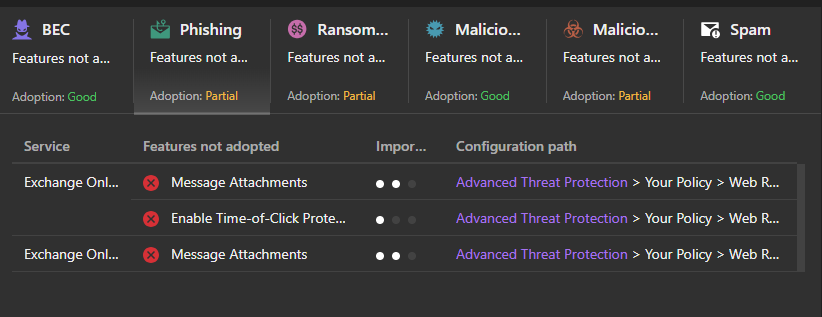

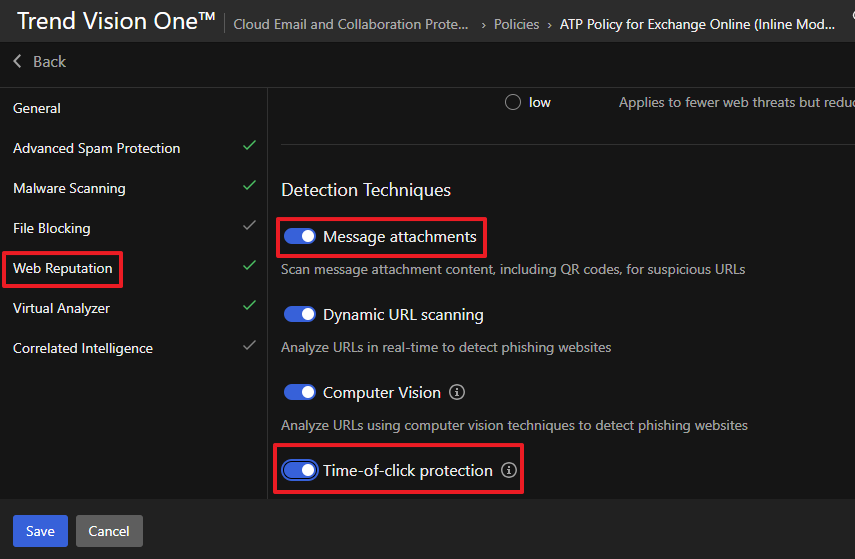

其餘設定依照建議總共會在 Policy 開啟下列選項

Advanced Spam Protection > Apply to All messages

Advanced Spam Protection > Retro Scan & Auto Remediate

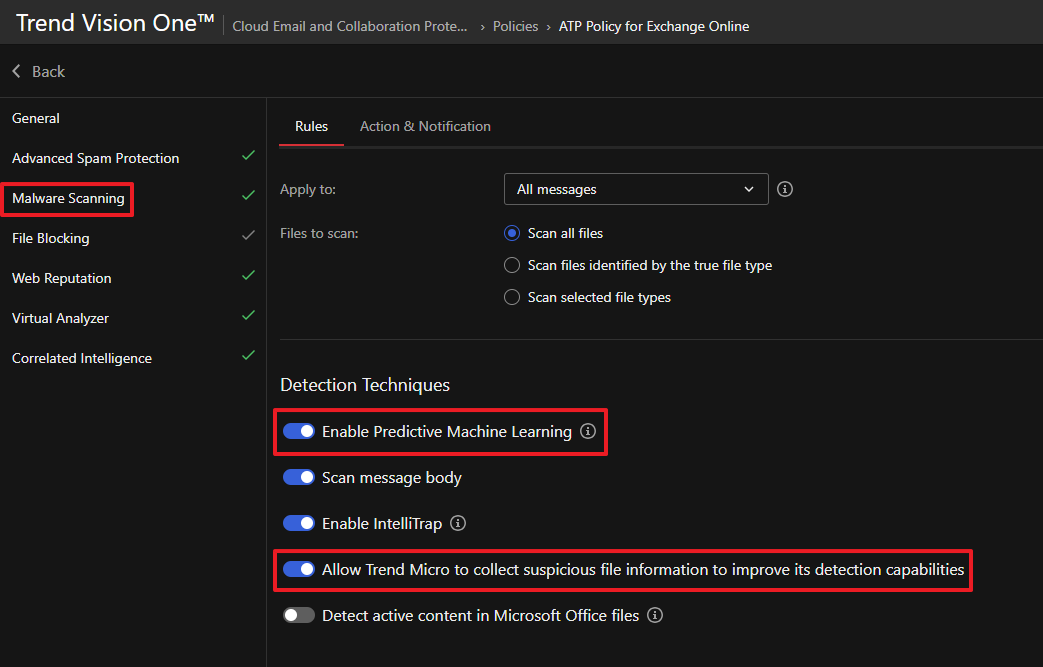

Malware Scanning > Enable Predictive Machine Learning

Malware Scanning > Allow Trend Micro to collect suspicious file information to

improve its detection capabilities

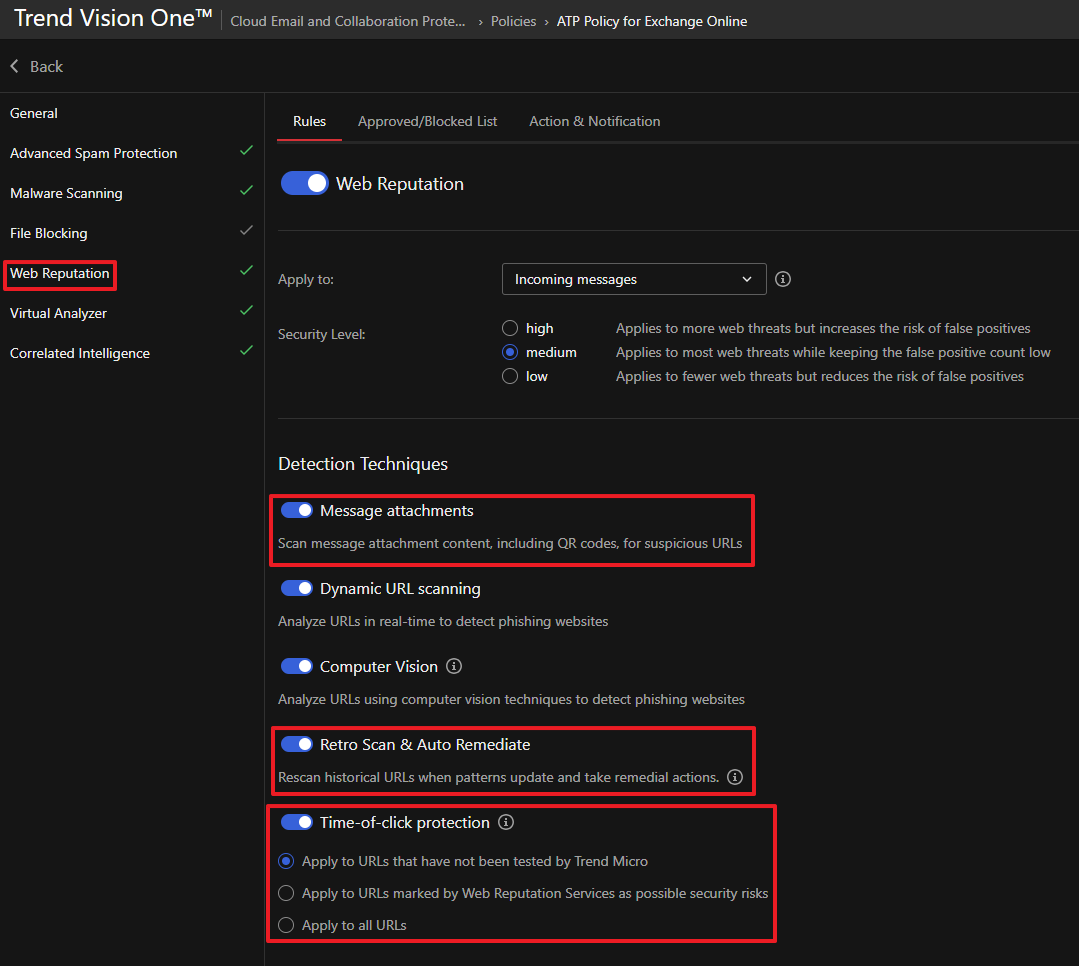

Web Reputation > Message attachments

Web Reputation > Retro Scan & Auto Remediate

Web Reputation > Time-of-click protection

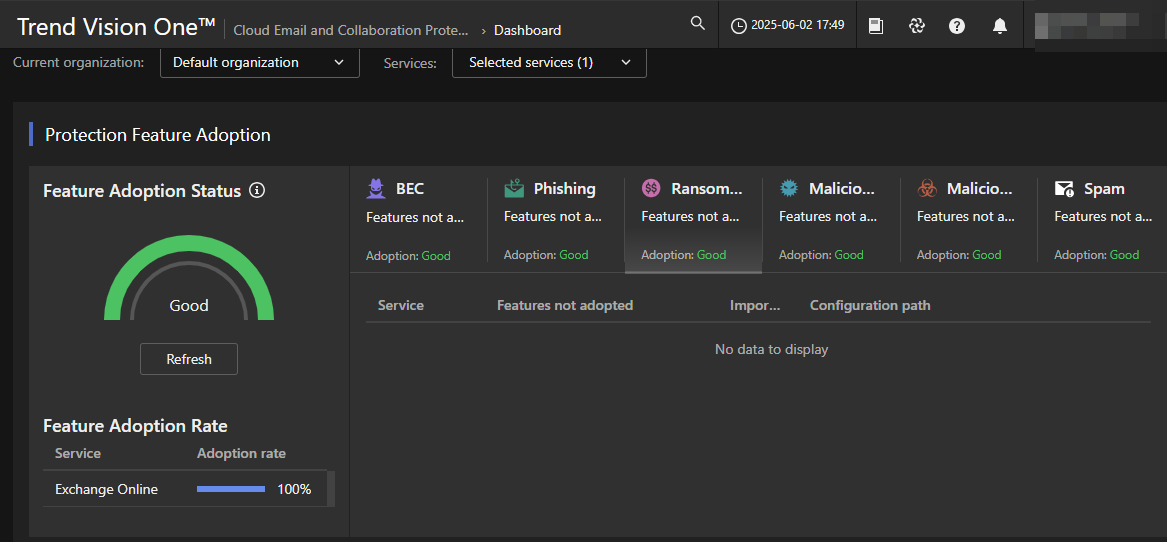

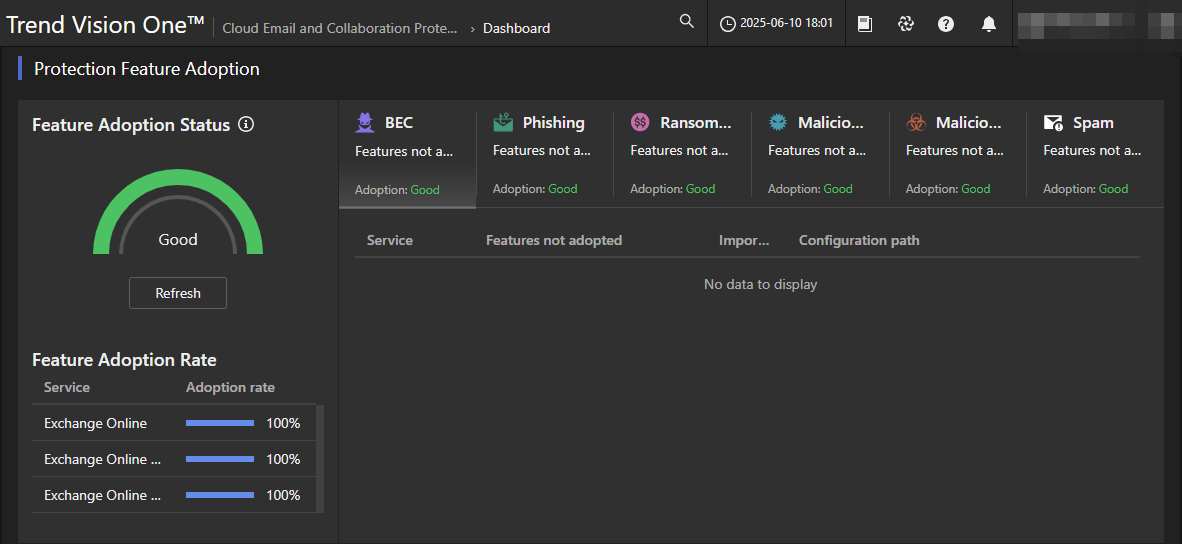

完成所有基礎建議設定後回到 Configuration Health 點擊 Refresh

可以看到所有功能皆顯示 Good

如需要更精細的調整可以開始建立新的 Policy 指定特定的使用者/群組套用不同的設定

或是進一步啟用建議設定以外的功能

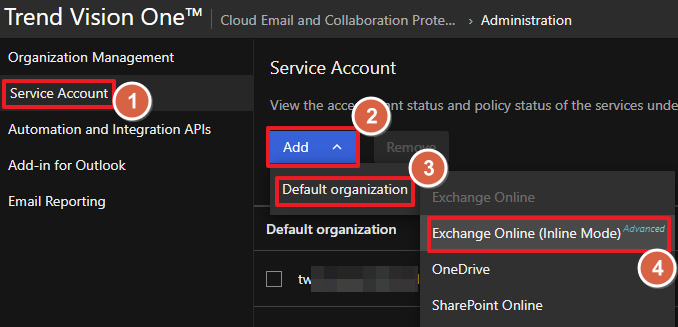

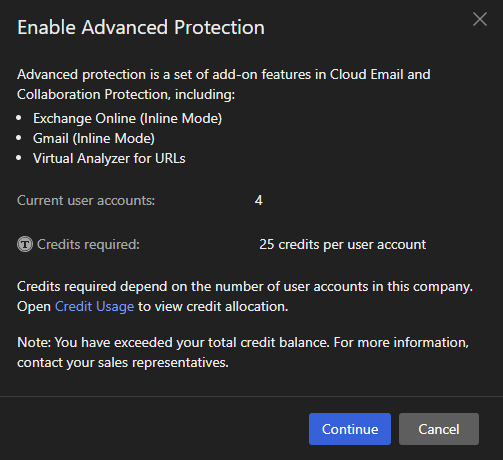

新增 Exchange Online (Inline Mode)

點擊 Service Account > Add 並將滑鼠懸停至要新增雲端帳號的組織上

將顯示此功能需要額外的 Credits 如果前面已經啟用 Exchange Online (API Mode) 將列出現在的使用者總數

確認 Credits 需求後,點擊 Continue 繼續

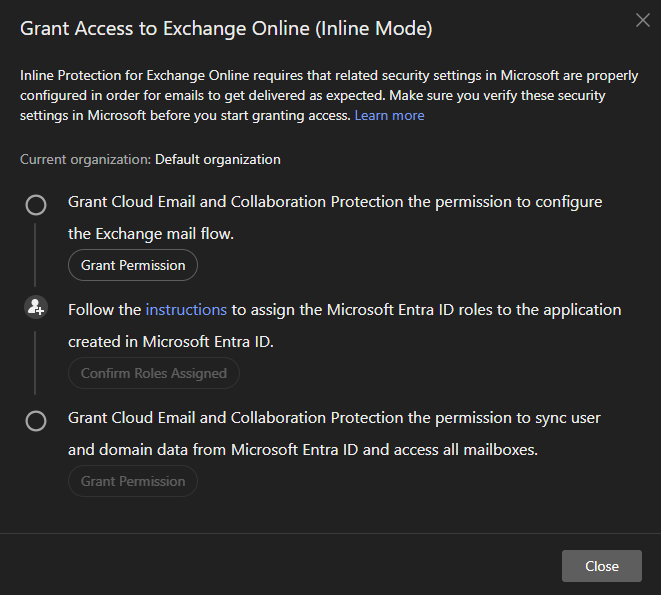

依照畫面上的順序取得 Exchange Online 的權限

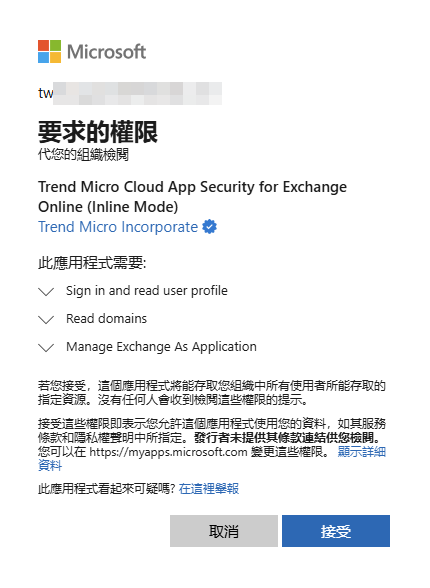

確認所需要的權限後,點擊 接受

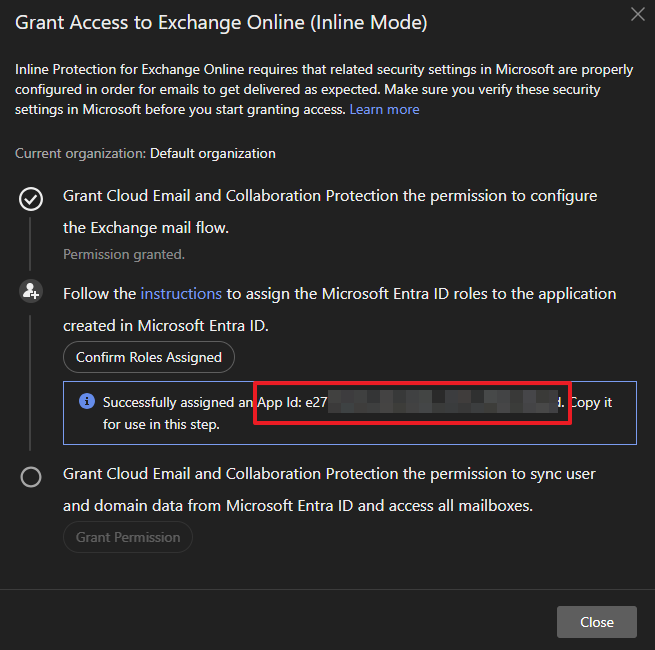

成功授予權限後,將顯示 App ID 複製它以在後續步驟中使用

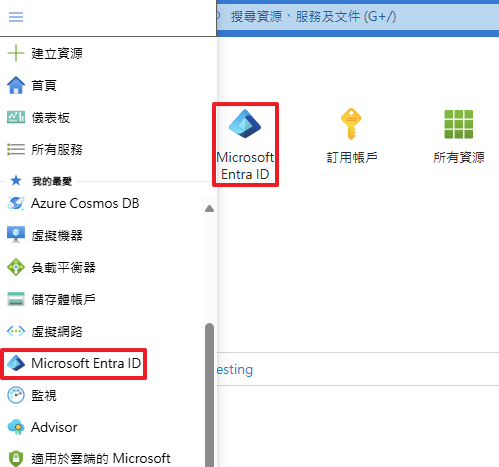

以 Exchange 系統管理員 登入 Microsoft Entra ID

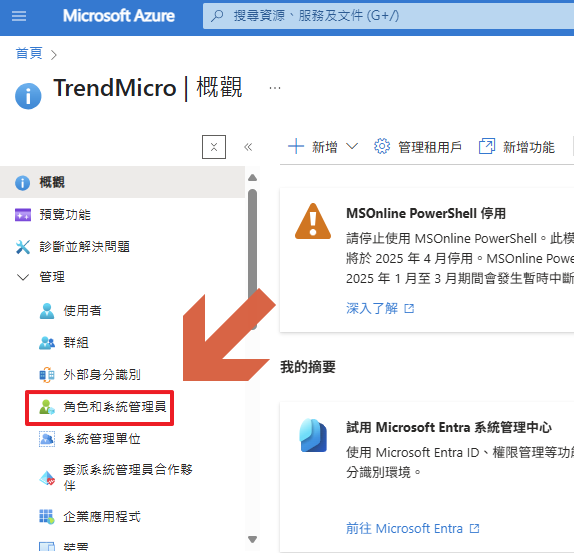

找到並點擊左側的 角色和系統管理員

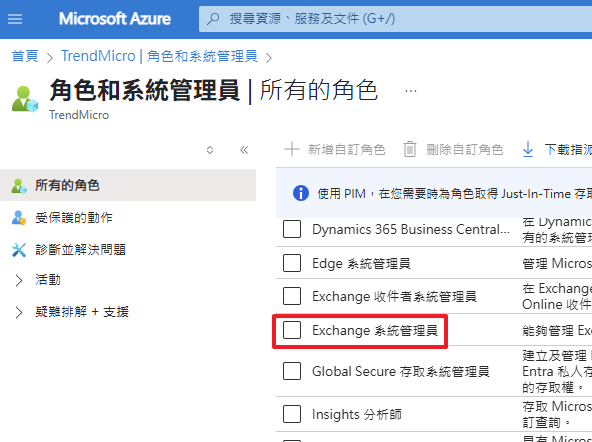

找到並點擊 Exchange 系統管理員

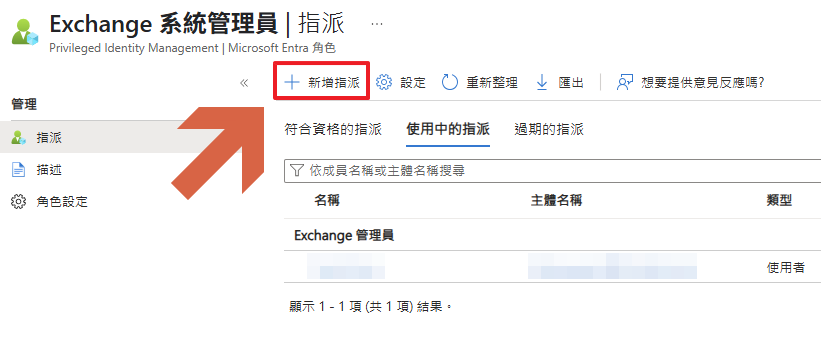

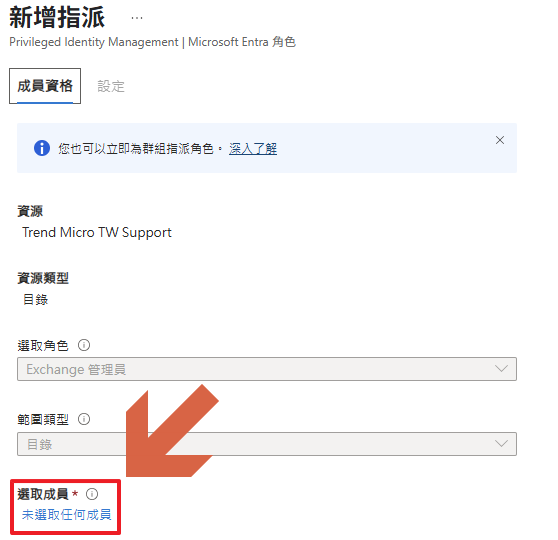

點擊 新增指派

找到 選取成員 (如果您未啟用 Privileged Identity Management 畫面可能有所不同)

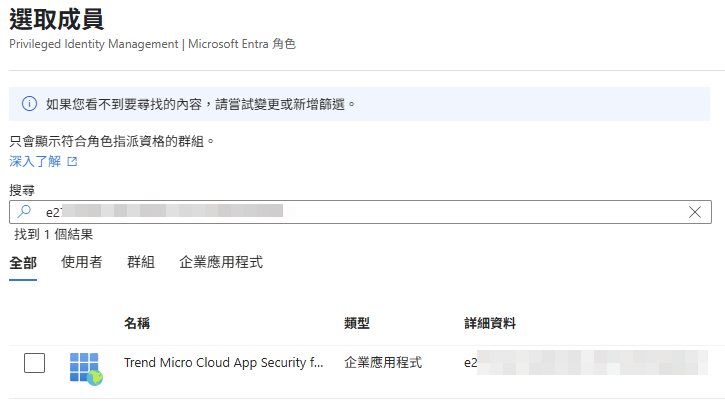

搜尋前面複製的 App ID 找到應用程式並指派

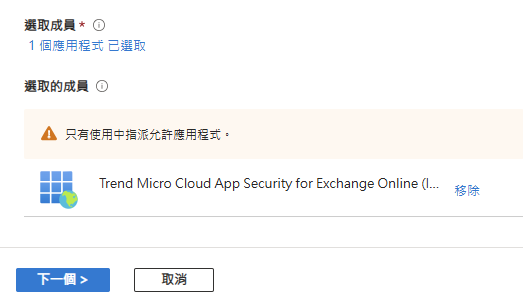

確認選取後點擊 下一個

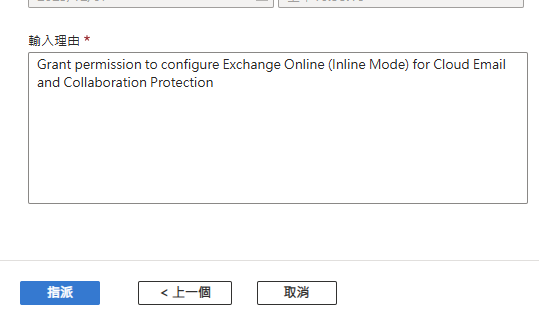

輸入一個可識別的理由後,點擊 指派

點擊重新整理後確認 Trend Micro Cloud App Security for Exchange Online (Inline Mode) 是否已列在

使用中的指派

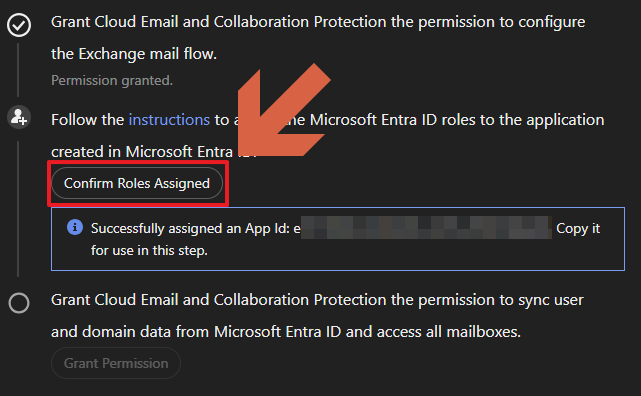

回到 Trend Vision One 點擊 Confirm Roles Assigned

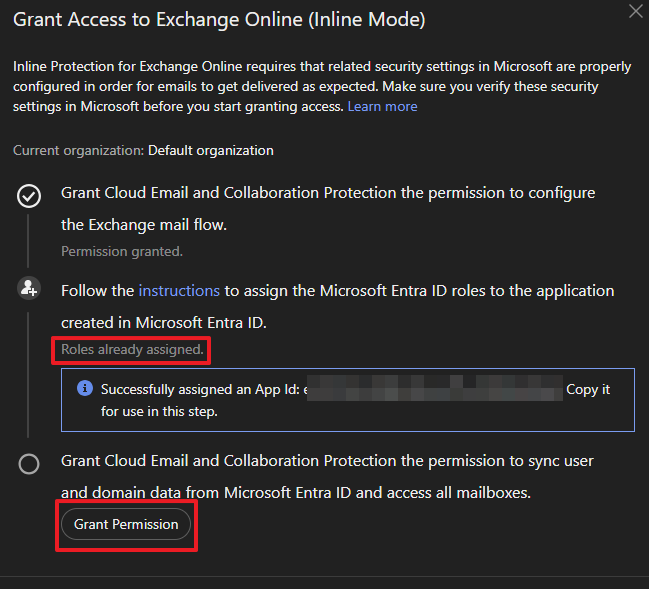

確認顯示 Roles already assigned. 後點擊下面的 Grant Permission

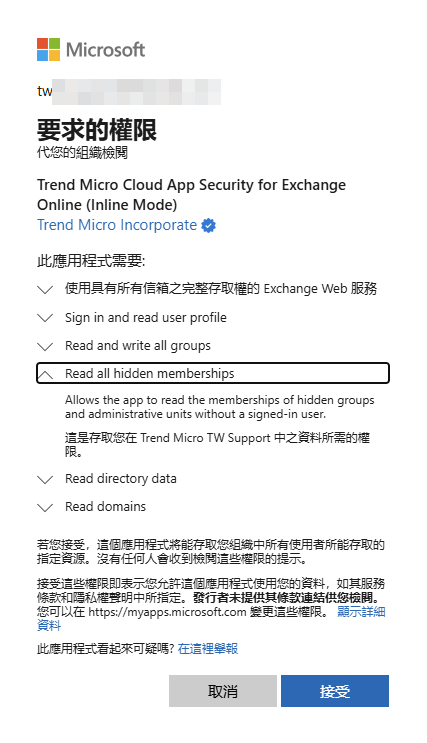

確認所需要的權限後,點擊 接受

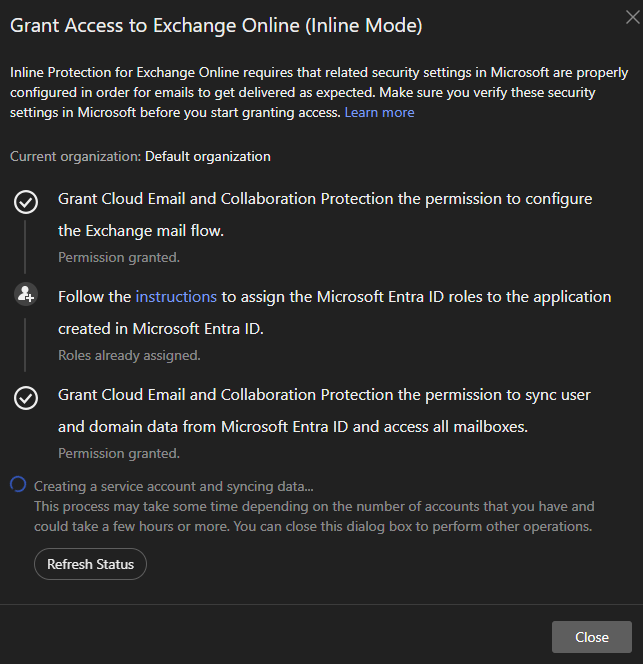

等待建立完成,這可能需要數小時,您可以關掉此視窗進行其他操作

如果您關閉了視窗,您可以在 Dashboard > Service Status 檢視目前進度

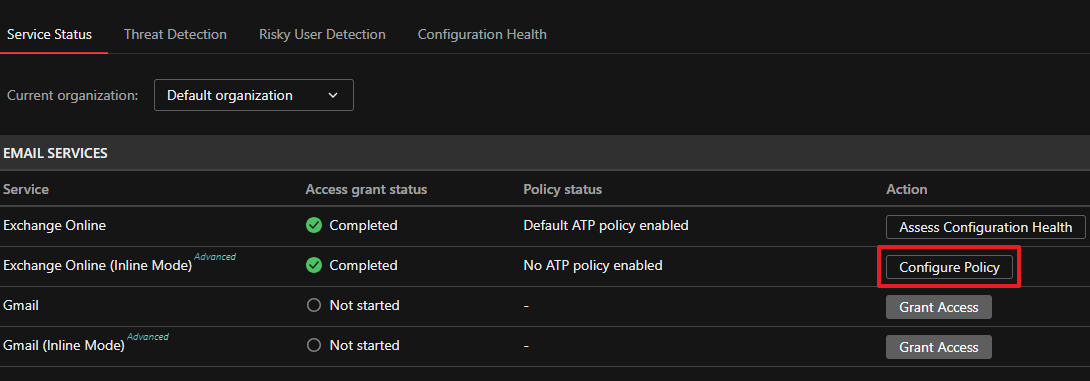

狀態顯示 Completed 點擊 Configure Policy 設定策略

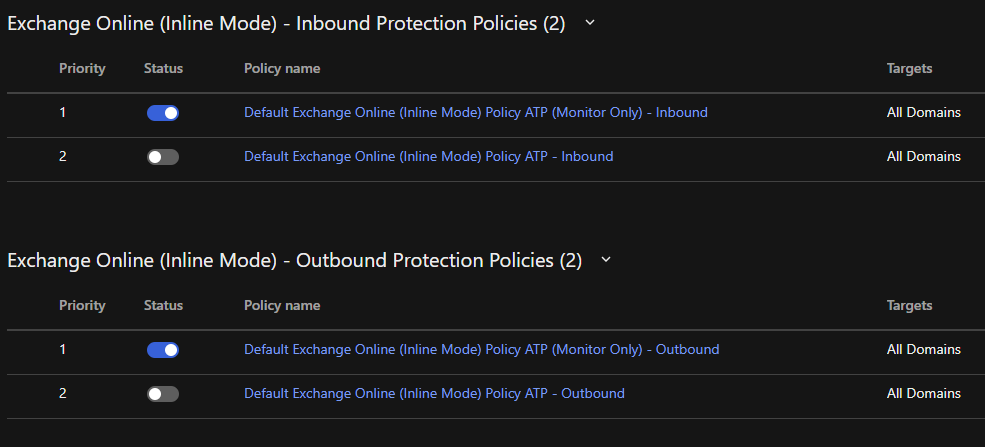

啟用 Exchange Online (Inline Mode) 的預設策略

初次使用建議打開 Monitor Only 先觀察影響,然後再改啟用其他策略

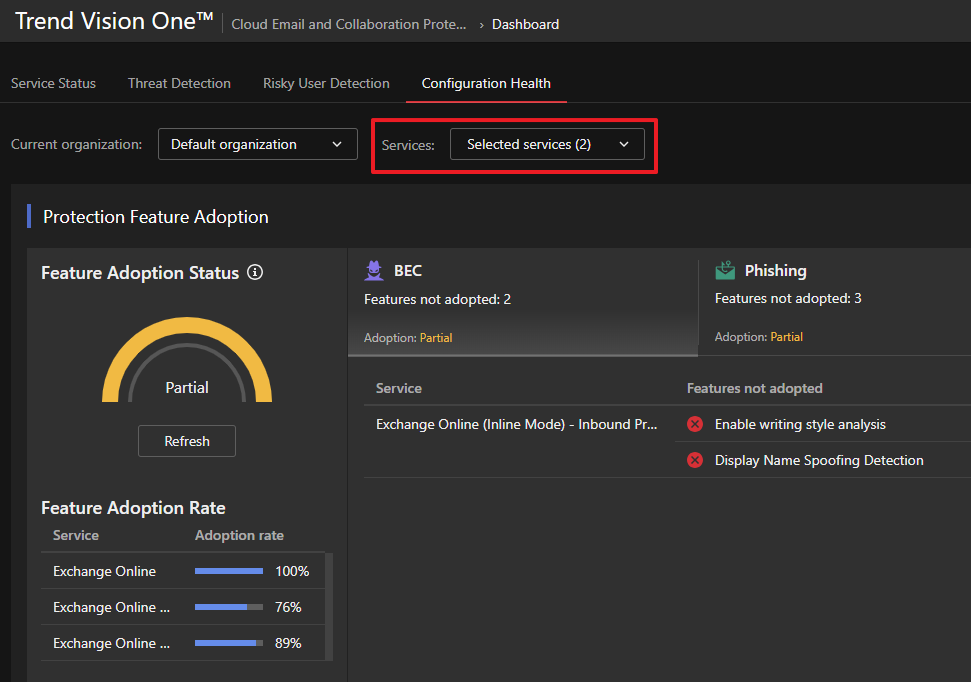

啟用策略後,移動到 Dashboard > Configuration Health 檢查設定是否符合基本的建議

如果您未發現 Exchange Online (Inline Mode) 的檢查,請確認 Services 欄位是否選取它

點擊 Configuration path 欄位顯示的路徑可以引導至對應位置 (ATP Policy)

依照說明在 ATP Policy 找到套用的策略後,在左側選擇 Advanced Spam Protection

找到 Configuration Health 顯示的設定並啟用

回到 Dashboard > Configuration Health 點擊 Refresh 可以看到對應項目已經顯示

Good

接下來 Phishing 項目顯示要調整 Web Reputation

找到提示的項目並啟用

Note

由於 Time-of-click protection 會改寫 URL 讓使用者點擊時才查詢

如果前面套用的策略是 Monitor Only 該選項將會反灰

依照每個項目的提示調整設定後回到 Configuration Health 點擊 Refresh

可以看到所有功能皆顯示 Good

如需要更精細的調整可以開始建立新的 Policy 指定特定的使用者/群組套用不同的設定

或是進一步啟用建議設定以外的功能

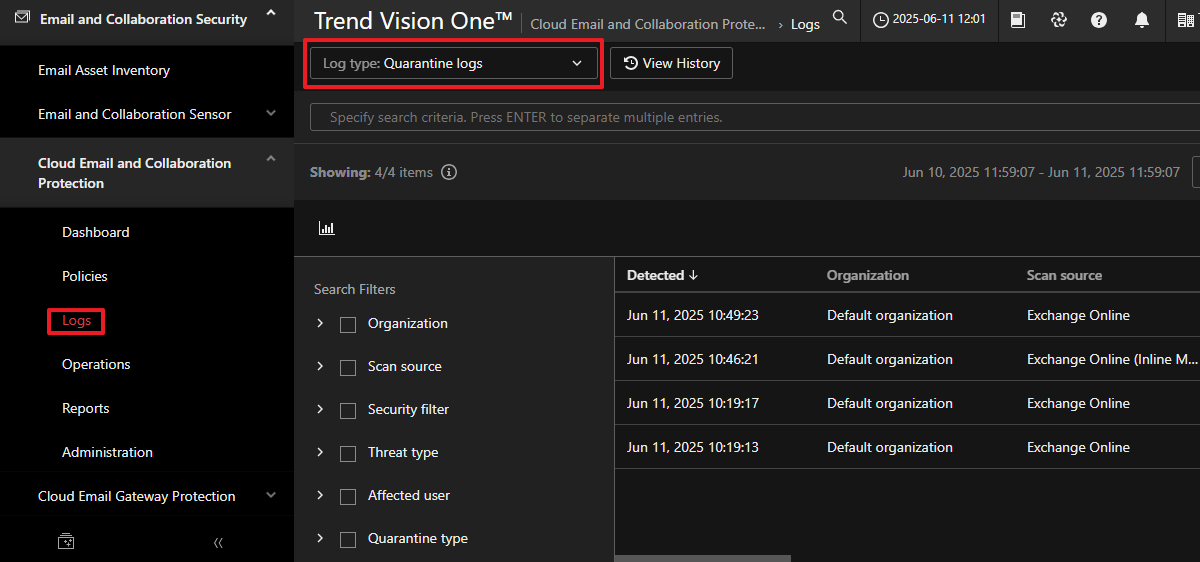

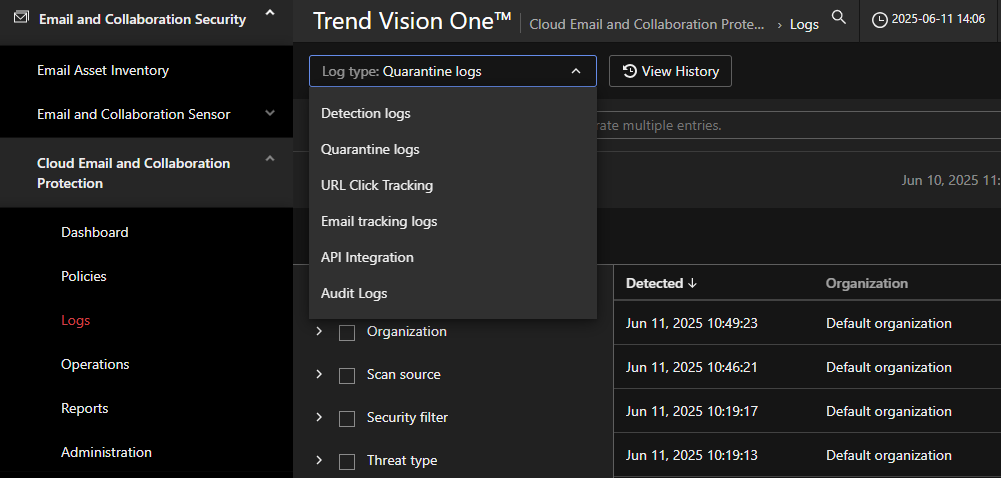

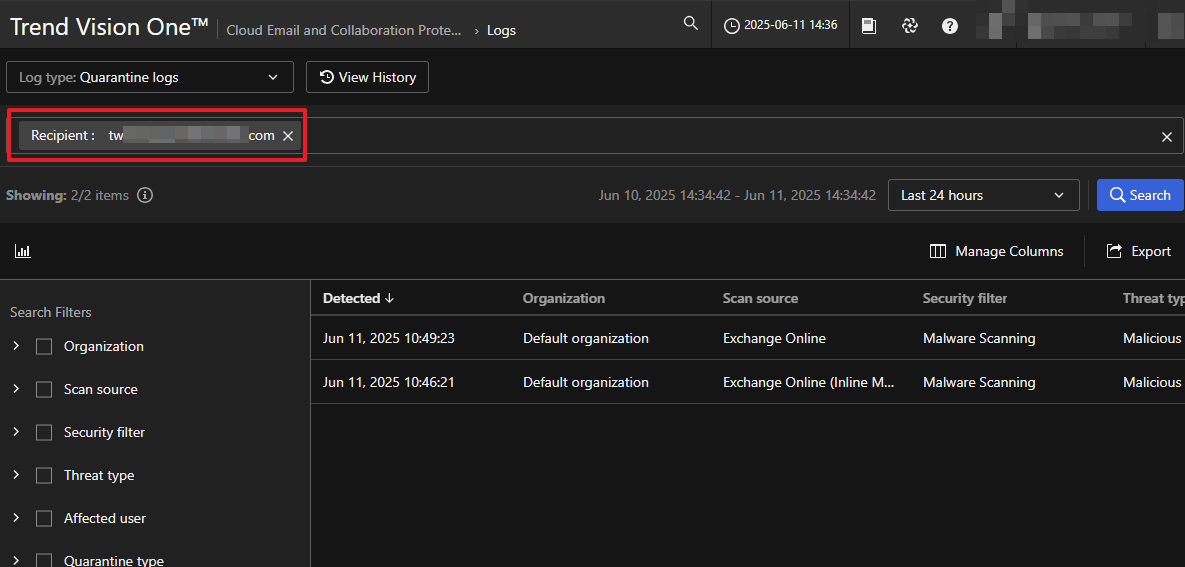

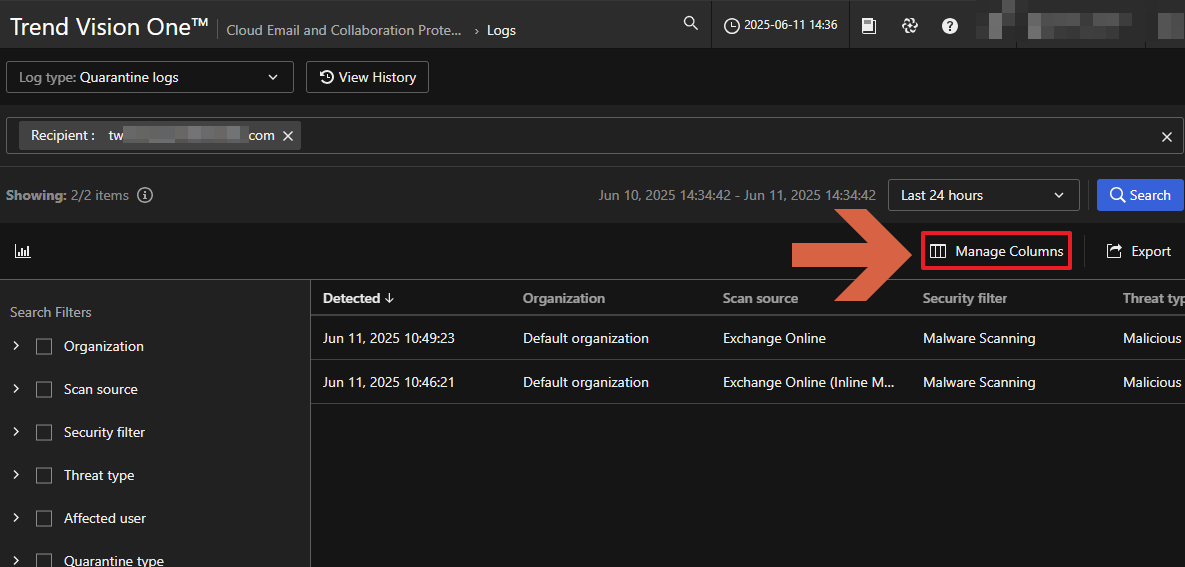

記錄檔

您可以在 Logs 在頁面上的 Log type 選擇要檢視的記錄

如圖,選擇 Quarantine logs 可以顯示隔離的信件

有關於各記錄檔的說明,參考下列表格:

| 記錄檔類型 |

說明 |

| Detection logs |

有關電子郵件訊息、聊天訊息及檔案中偵測到威脅或資料外洩的資訊,以及提交至沙箱進行分析的檔案和 URL 資訊。 |

| Quarantine logs |

有關因威脅或策略違規而被隔離的信件和檔案資訊。 |

| URL click tracking logs |

有關使用者點擊信件中 URL 的資訊,以及對點擊的 URL 所採取的行動。 |

| Email tracking logs |

有關 Exchange Online 或 Gmail 電子郵件如何路由至 Cloud Email and Collaboration Protection

進行防護的資訊,包括 Cloud Email and Collaboration Protection 從何處取得信件以及將信件傳回的位置。 |

| API integration logs |

有關透過 Threat Remediation API 設定的 Exchange Online 阻擋清單中任何項目匹配的信件所採取行動的資訊。 |

| Audit logs |

有關使用者登入、策略變更事件、隔離管理操作及其他管理事件的資訊。 |

可在上方的搜尋框進行初步的搜尋,例如圖中的收件者。

可以參考 Log facets 來了解有哪些可用於搜尋的資訊

然後選擇搜尋的時間範圍後點擊 Search

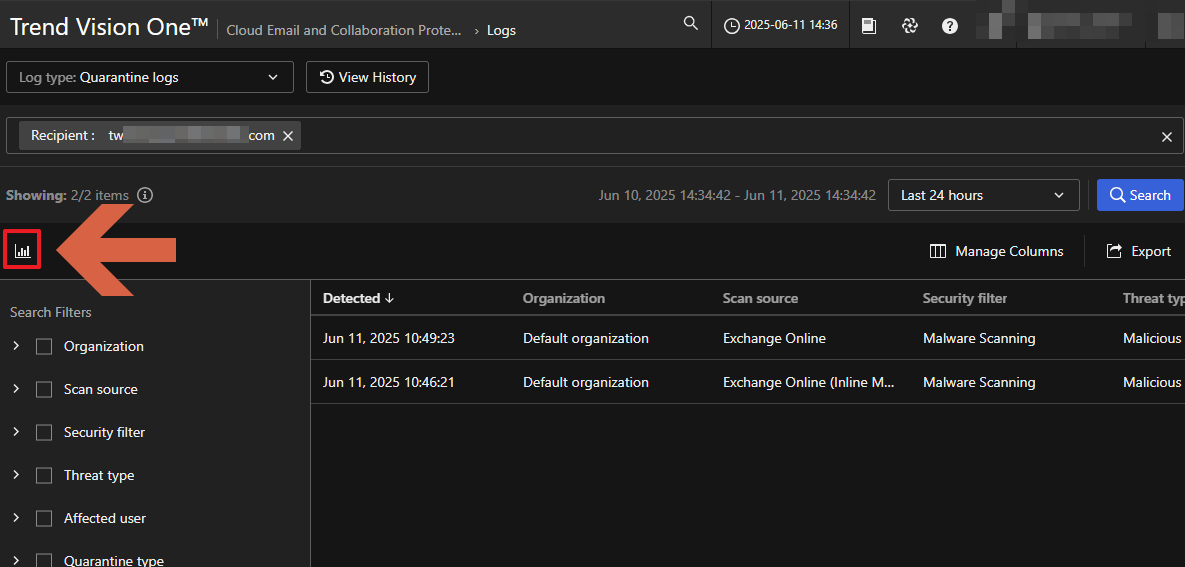

搜尋後可以點擊中間的長條圖示來顯示圖表

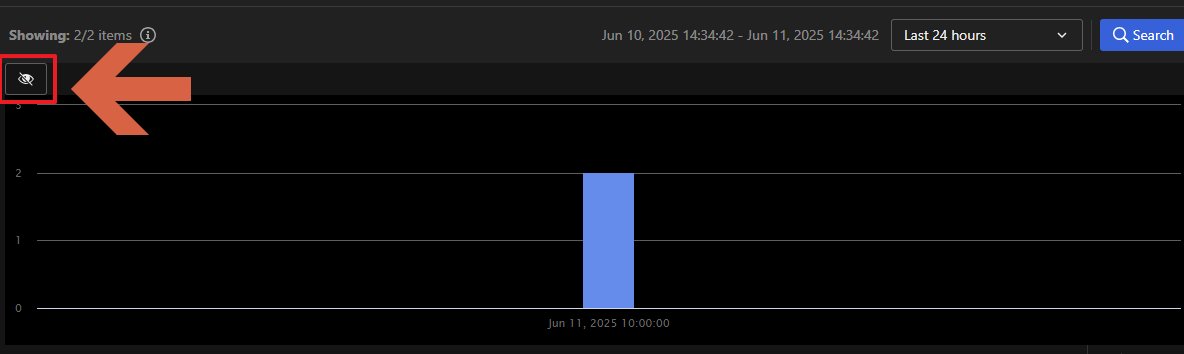

顯示圖表後可以點擊中間的圖示隱藏圖表

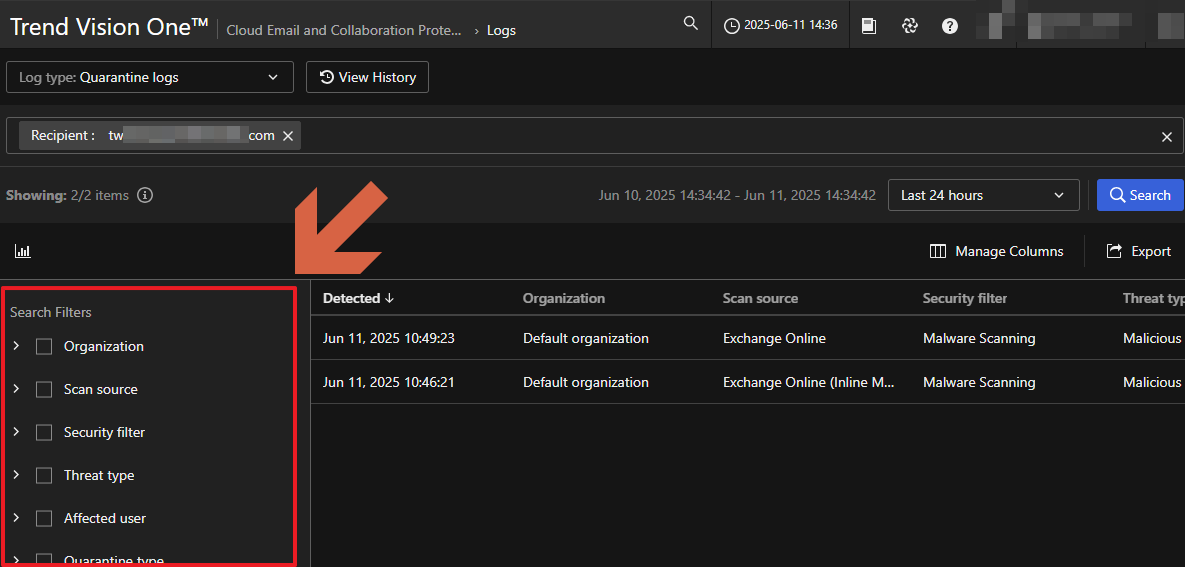

搜尋後可以在左下方透過 Filters 進一步過濾搜尋結果

點擊右方的 Manage Conlumns 可以選擇搜尋結果要顯示哪些欄位

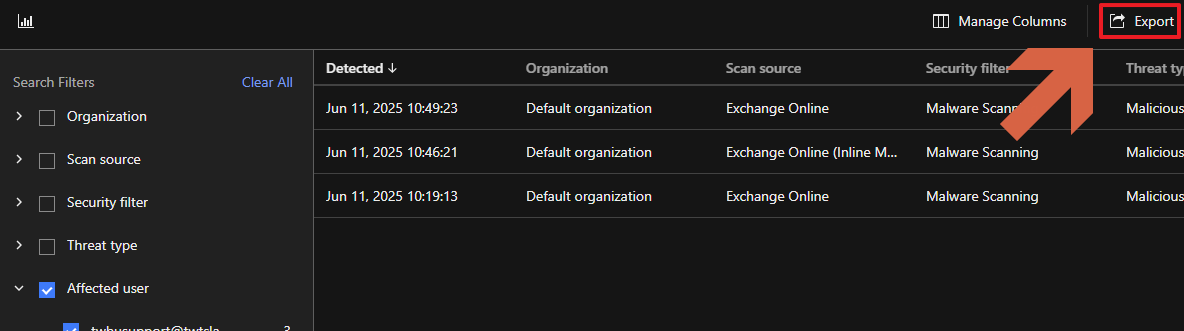

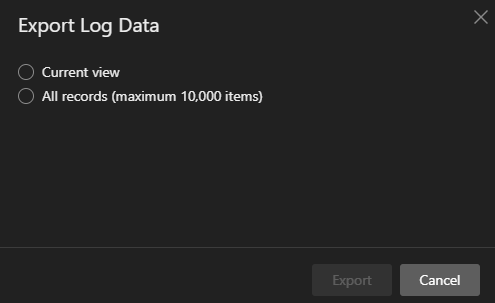

點擊右方的 Export 可將記錄匯出成 CSV 檔案

可以選擇匯出現在看到的記錄或是所有搜尋結果

匯出結果總是包含所有欄位

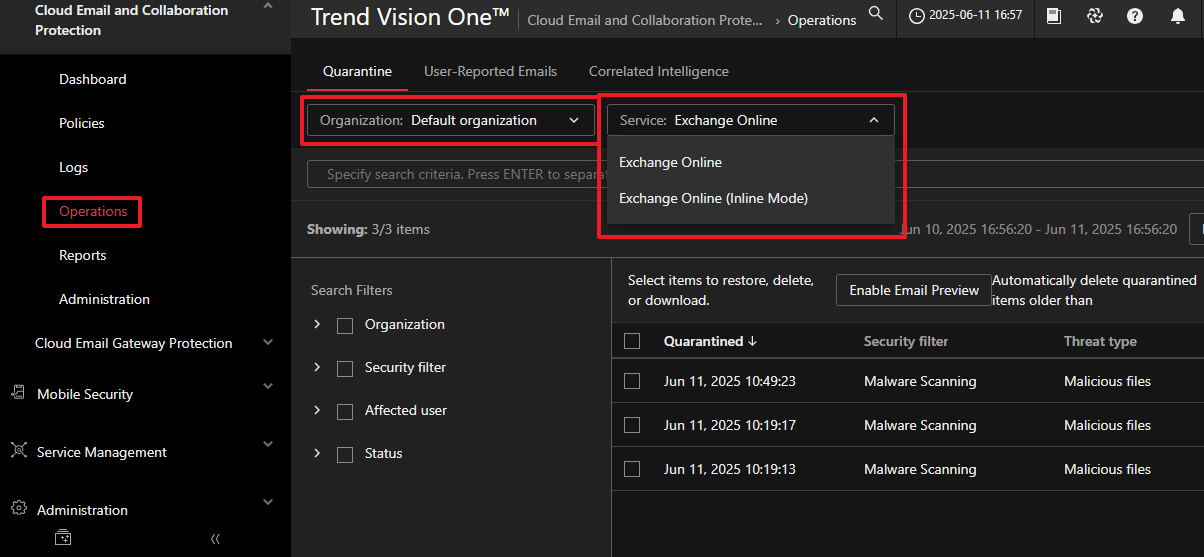

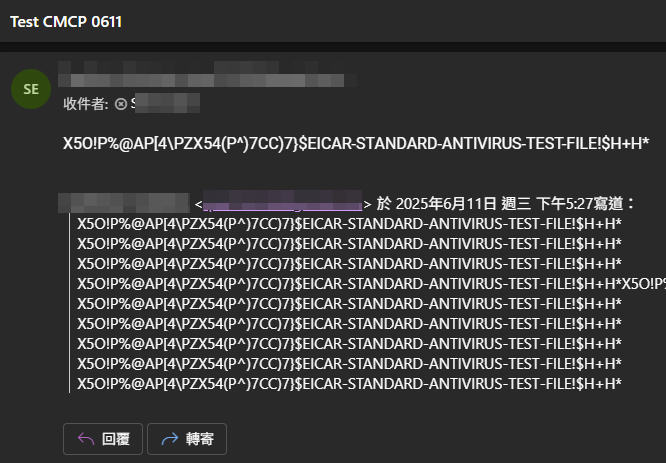

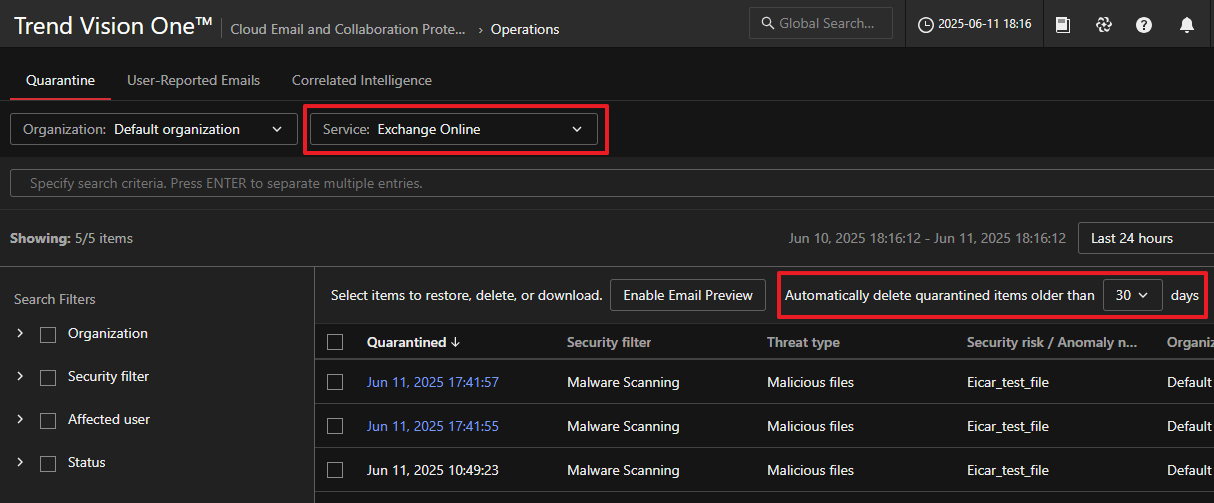

管理隔離信件

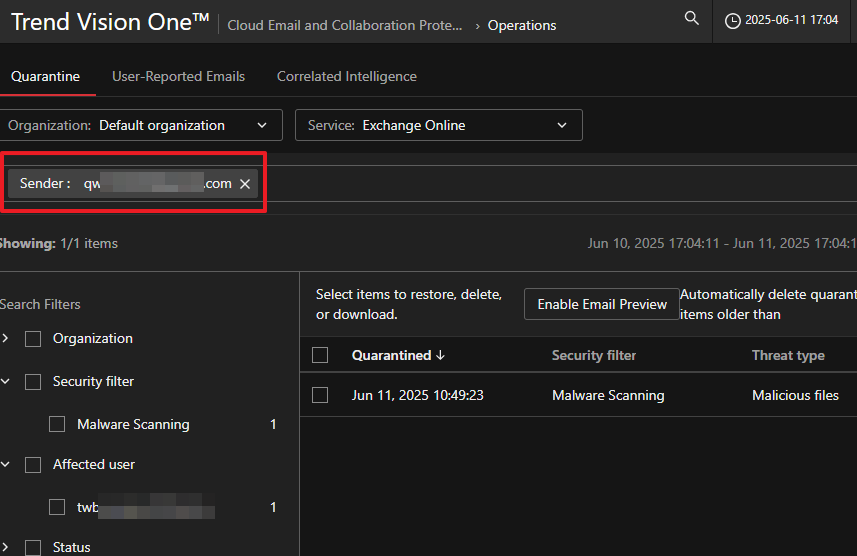

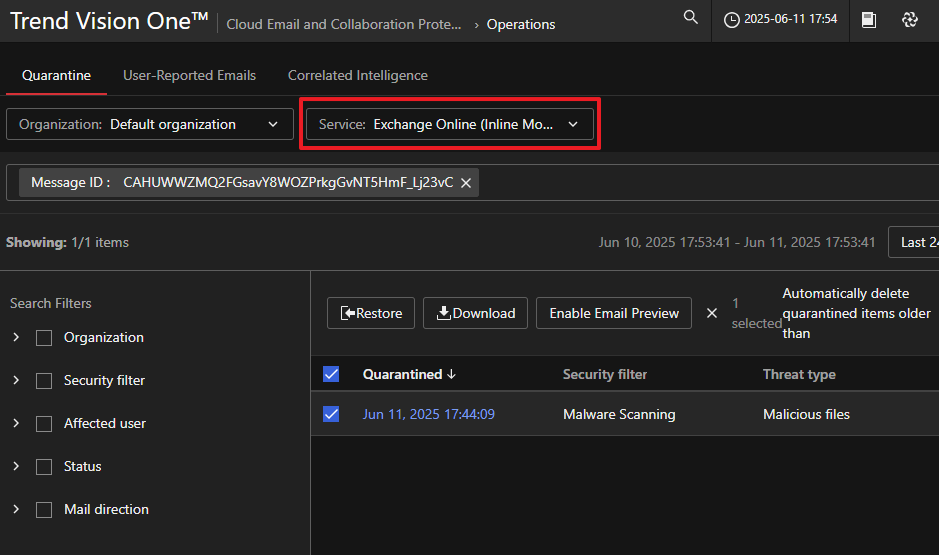

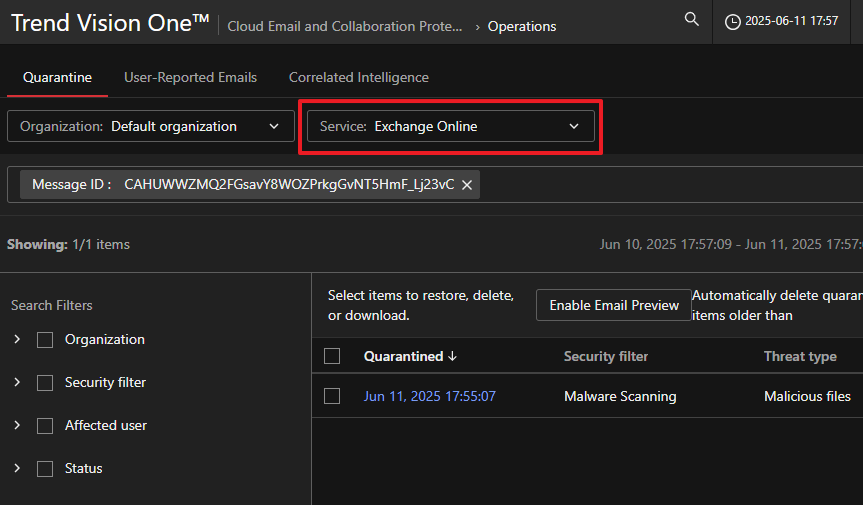

在 Operations 的 Quarantine 先選擇 Organization 與

Service

搜尋與隔離信件相關的資訊,如:寄件者

可用於搜尋的資訊,參考: Quarantine facets

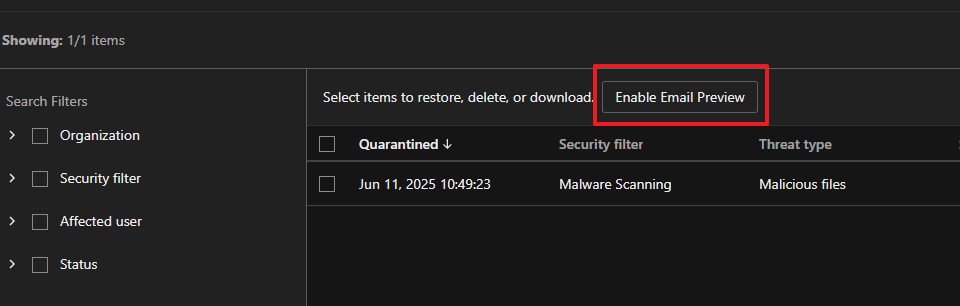

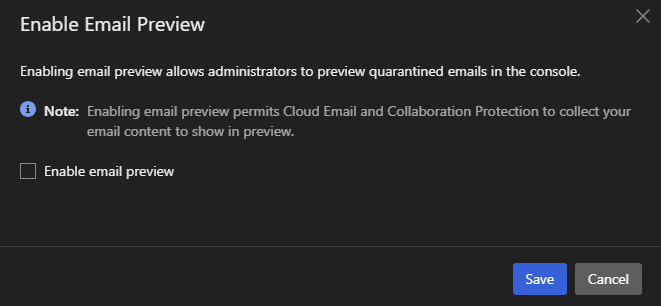

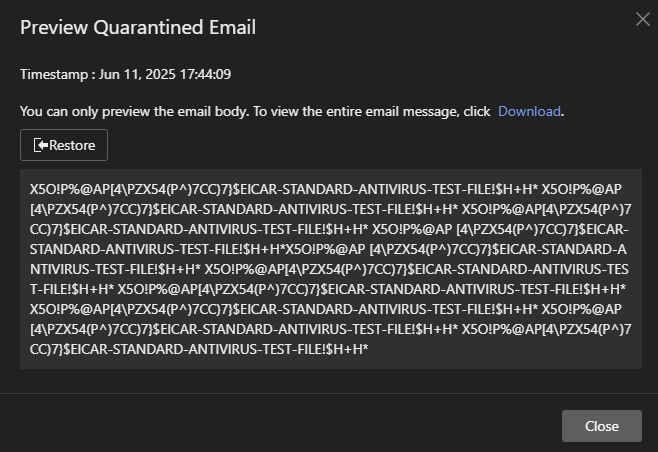

如果需要預覽功能,點擊 Enable Email Preview

請注意:啟用預覽功能將收集信件內容以用於顯示

並且僅對啟用之後隔離的信件生效

可供預覽的信件隔離時間將會變為超連結

預覽僅顯示信件的 body 部分,如需要檢視整個信件,仍需下載信件

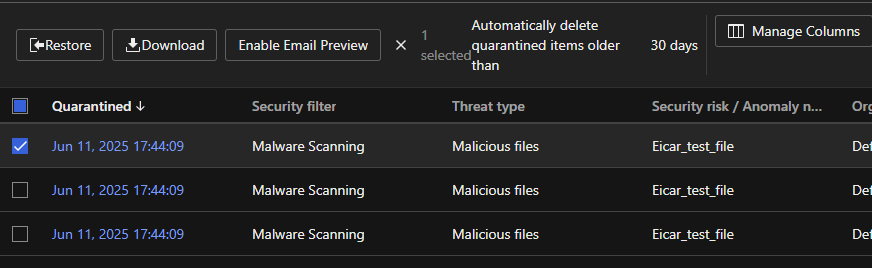

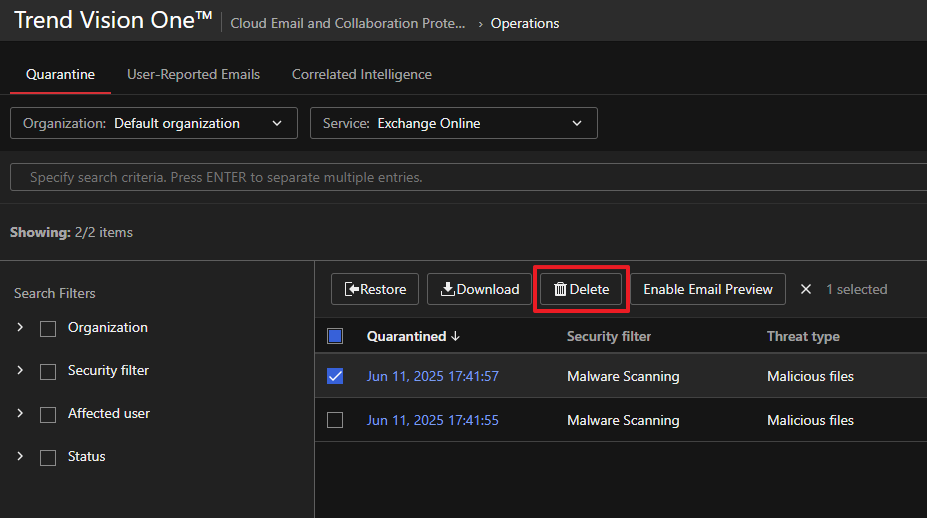

點擊預覽視窗的 Restore 或是勾選隔離信件後點擊 Restore 將會讓信件繼續傳遞

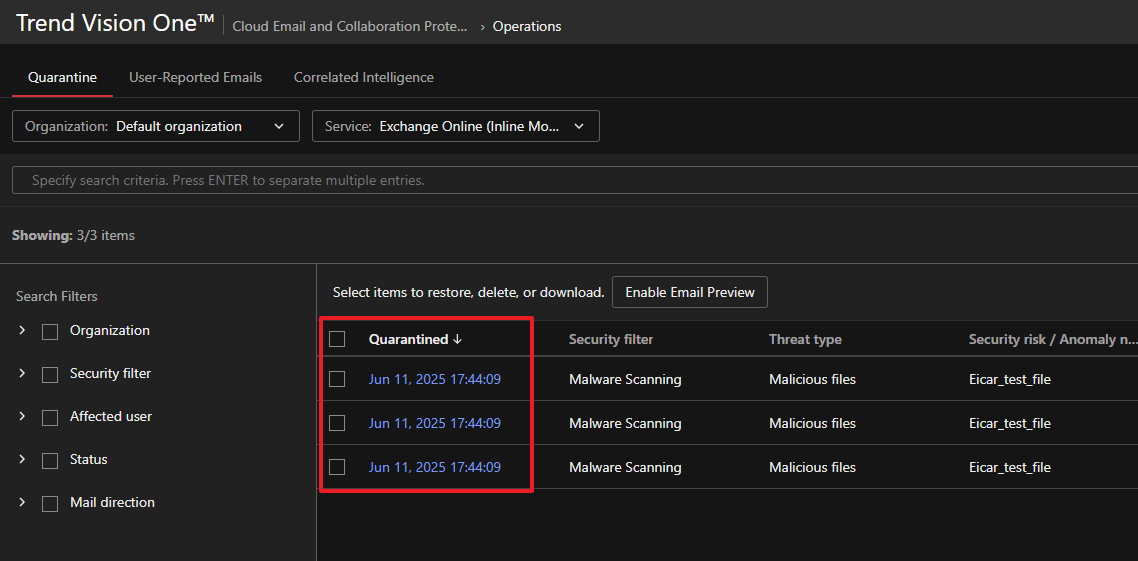

例如,當同時啟用 Inline Mode 與 API Mode 當一封由外部寄送進來內部的信件

被 Inline Mode 隔離時,執行 Restore 讓信件繼續傳遞

由於 Inline Mode 的下一個環節是 API Mode 如果啟用的策略類似信件可能會再次被隔離

繼續執行 Restore 如果環境沒有其他的信件檢查機制,將會傳遞至使用者信箱中

調整 Automatically delete quarantined items older than 的時間可以修改隔離保留的時間

Note

部分 Service 可能僅顯示時間而不提供修改

也可以勾選隔離信件後點擊 Delete 刪除

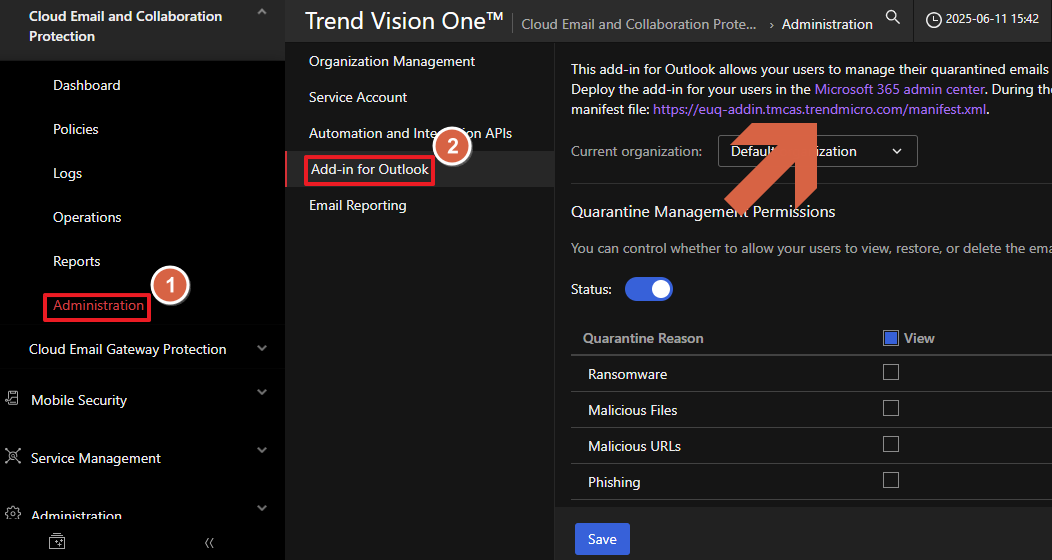

Add-in for Outlook

在 Administration > Add-in for Outlook 上方可以看到 manifest

網址複製它以備使用

使用 全域系統管理員 登入 Microsoft 365 admin center 然後搜尋並移動到

整合式應用程式

也可以直接透過上方的 Microsoft 365 admin center 引導到 整合式應用程式

在 部署的應用程式 頁面中點擊 上傳自訂 App

App 類型 選擇 Office 增益集

上傳方式選擇 提供資訊清單檔案的連結 並貼上複製好的 manifest 網址後點擊 驗證

驗證成功後點擊 下一個

自行選擇要部署增益集的使用者

Note

此增益集僅適用於受 Cloud Email and Collaboration Protection 保護的 Exchange Online 使用者。

確認增益集所需要的權限

最後檢查選擇的設定後點擊 完成部署

確認 部署的應用程式 是否已經出現稍早加入的增益集

剛部署的增益集可能需要長達 24 小時才會出現在使用者 Outlook 的應用程式功能區上。

使用者可能需要重新啟動 Office 才能在應用程式功能區上看到圖示。

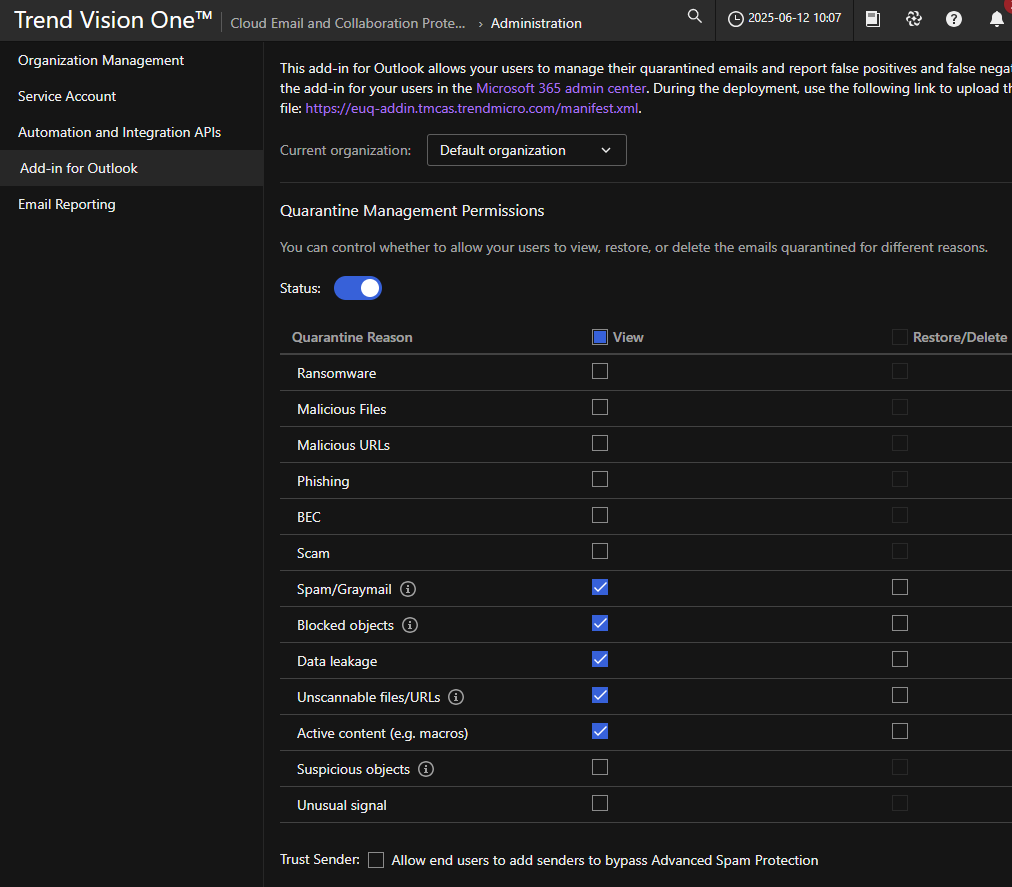

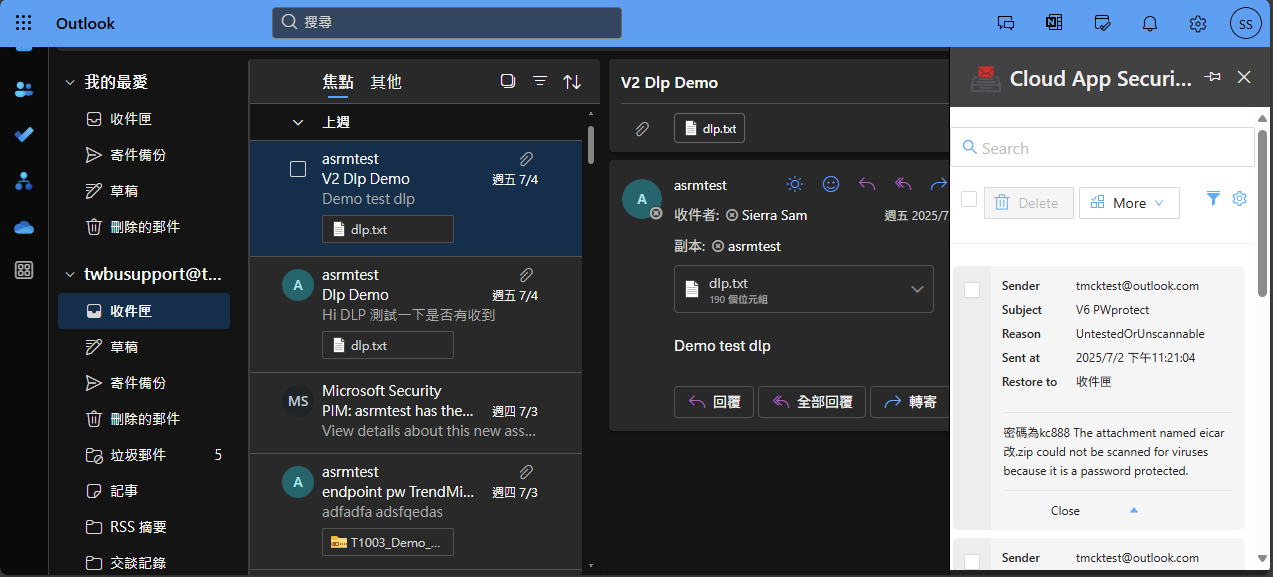

回到 Administration > Add-in for Outlook 底下的 Quarantine Management

Permissions

可以管理使用者在點擊 Manage Quarantine 可以檢視哪些信件以及是否可以放行或刪除

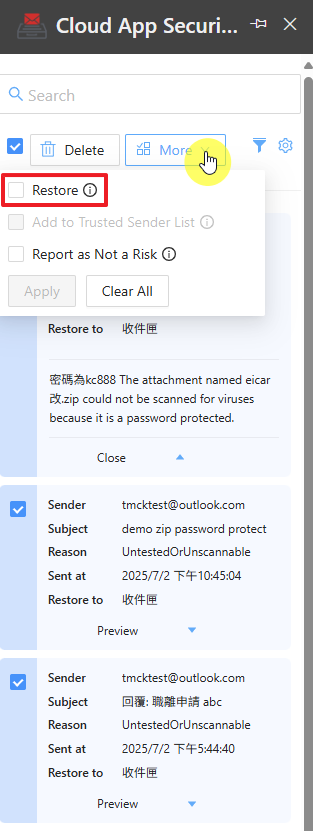

使用者點擊 Manage Quarantine 將顯示系統管理員設定可以檢視的七天內隔離信件

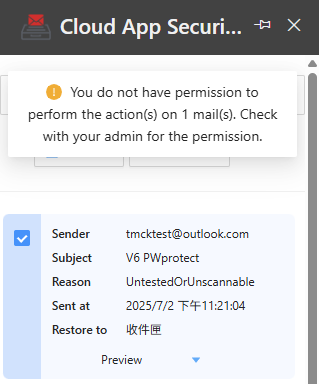

勾選信件點擊 More 再點擊 Restore 可以解除隔離,但僅對於系統管理員設定允許使用者自行處理的信件

如果系統管理員設定不允許,將顯示沒有權限可以執行

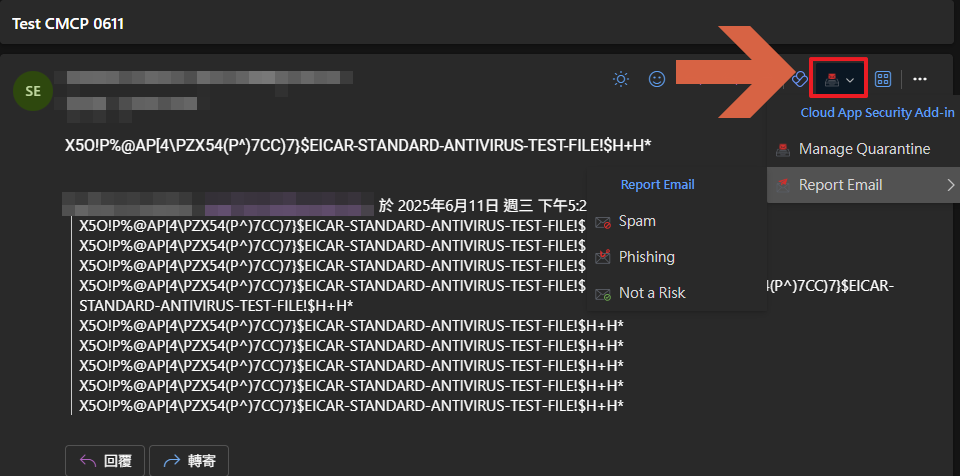

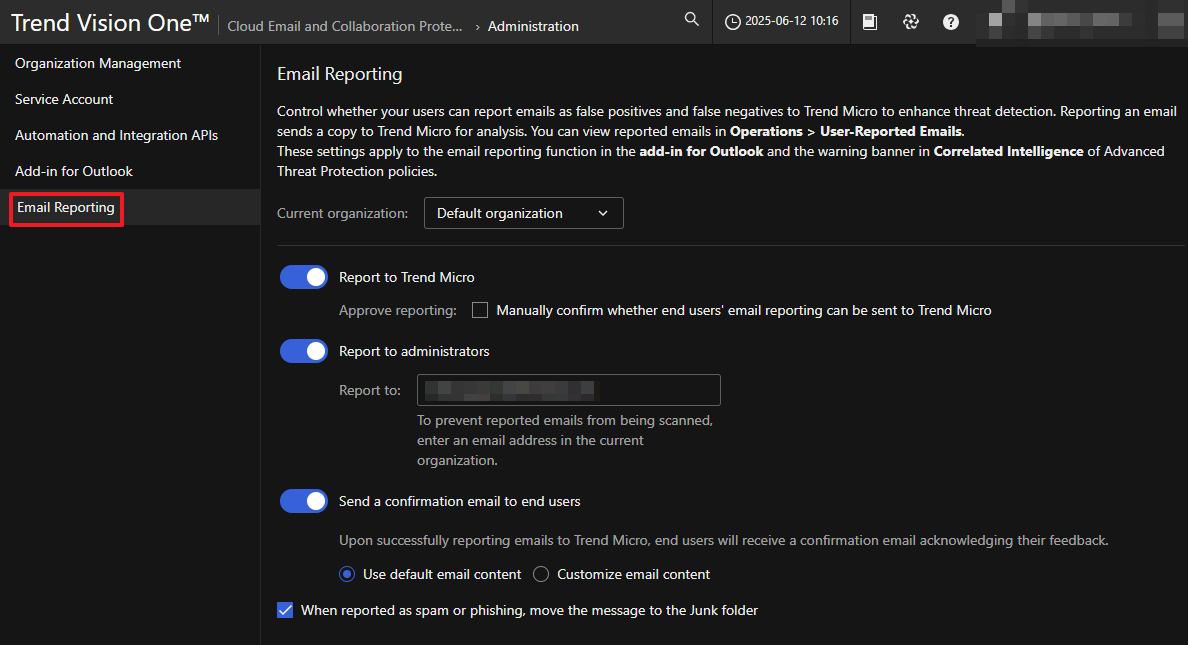

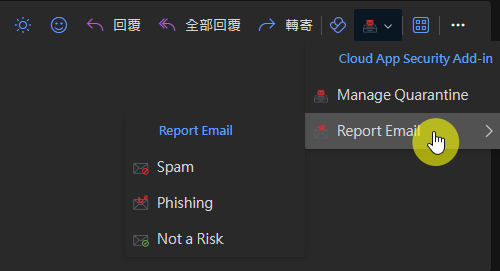

移動到 Administration > Email Reporting 此處可以管理使用者是否可以點擊 Report

Email 回報趨勢科技分析

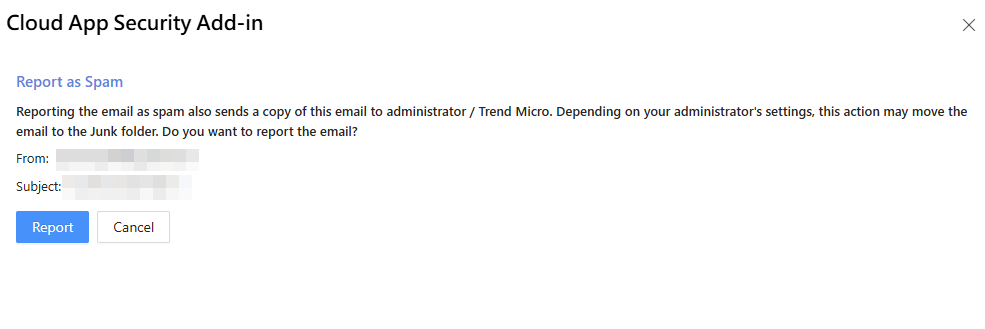

當使用者回報信件時將提示該信件將會發送給系統管理員或趨勢科技,並且可能會直接被移動到垃圾郵件夾

Note

具體行動根據在 Administration > Email Reporting 的設定有所不同

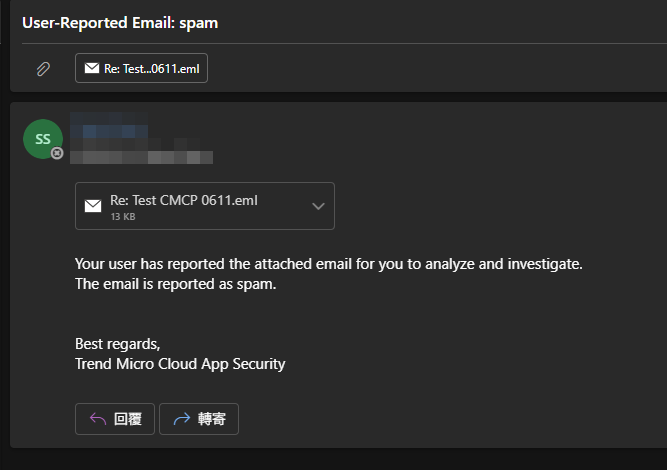

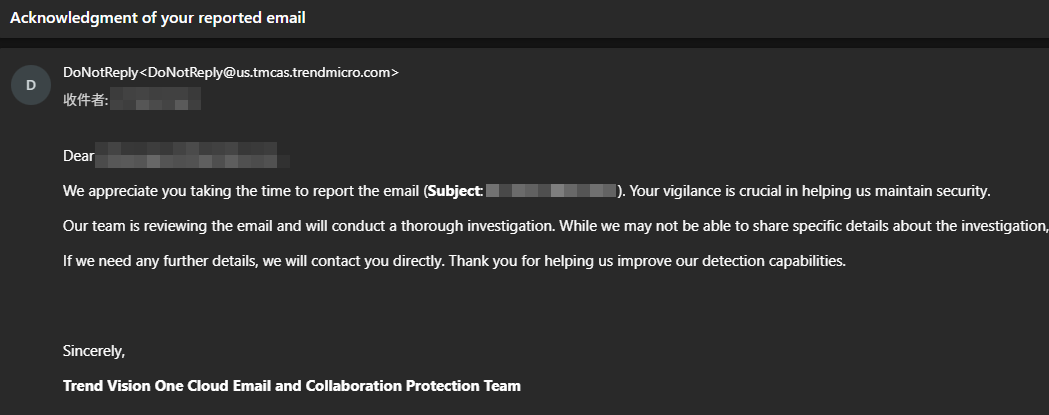

如設定了 Report to administrators 該信箱將收到下列信件內容

如設定了 Send a confirmation email to end users 使用者在回報後將收到下列信件內容

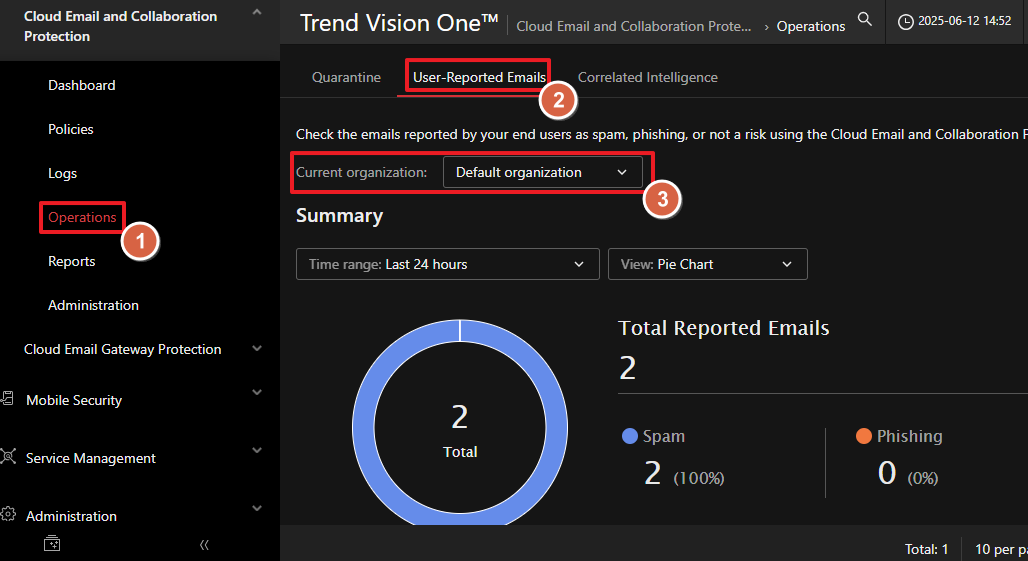

管理使用者回報的信件

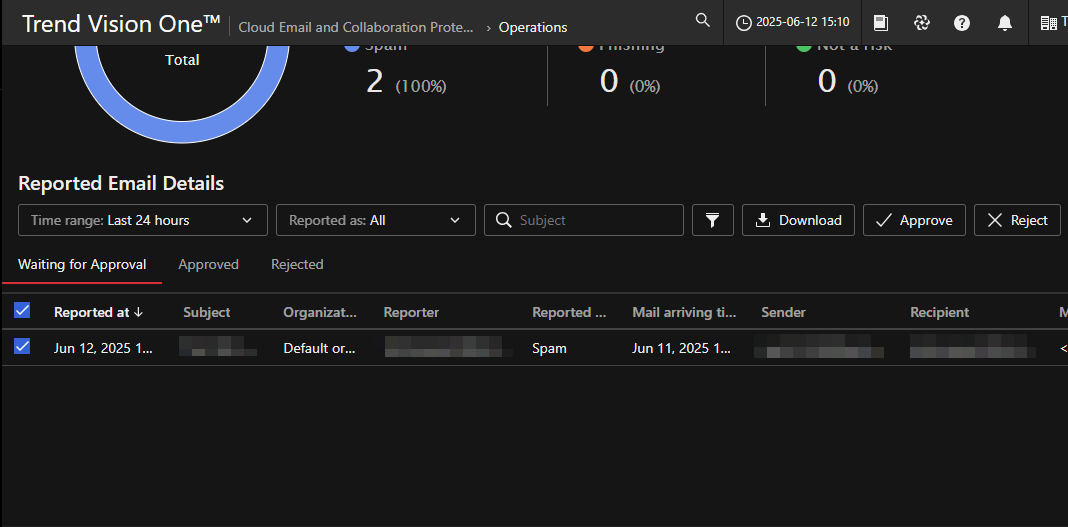

在 Operations 的 User-Reported Emails 先選擇 Organization

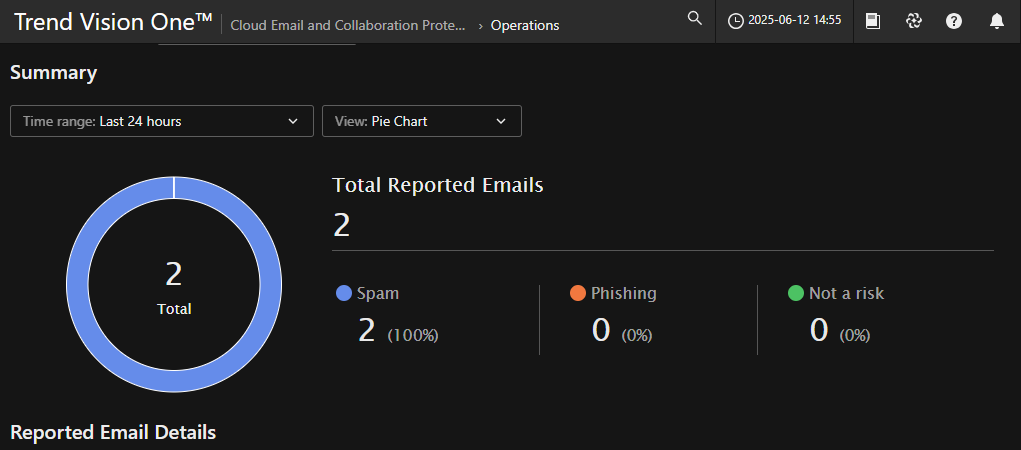

Summary 可以選擇時間範圍和圖表類型,以顯示收到的回報類型與數量

Reported Email Details 如果有設定 Manually confirm whether end users’ email reporting can

be sent to Trend Micro

信件首先會到 Wait for Approval 等候准許或駁回

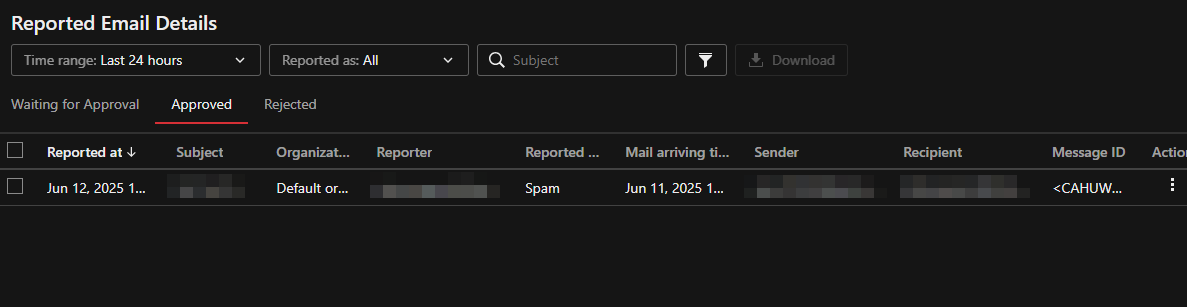

如未啟用需要手動准許,則使用者回報後會直接到 Approval

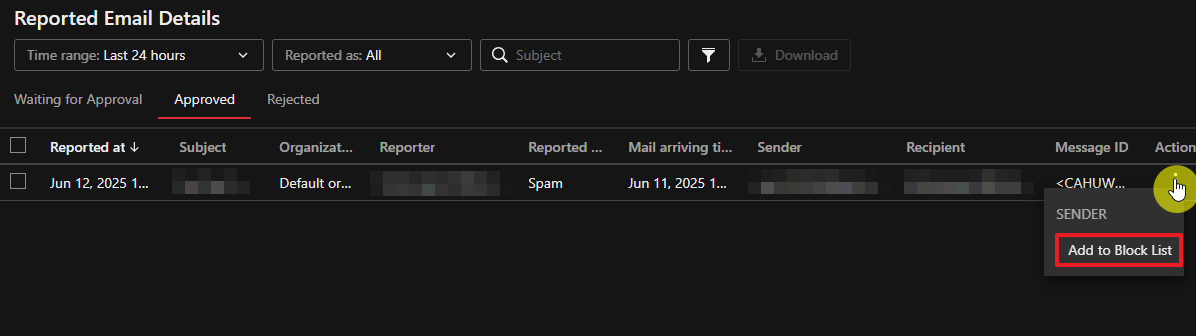

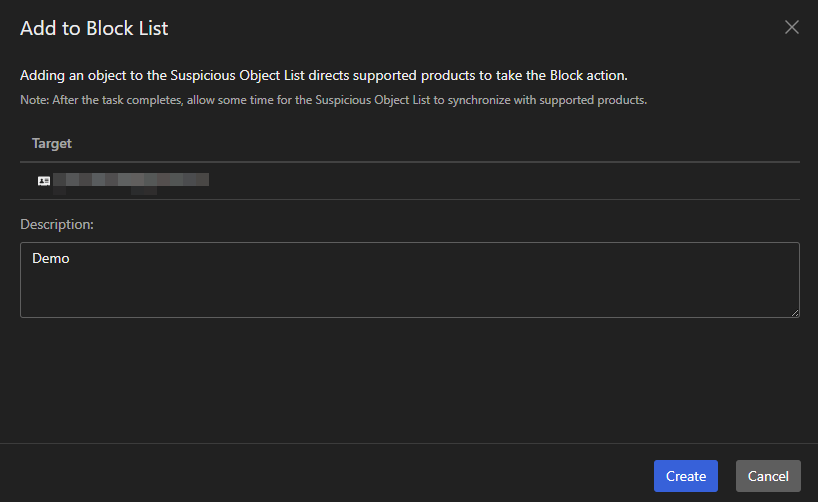

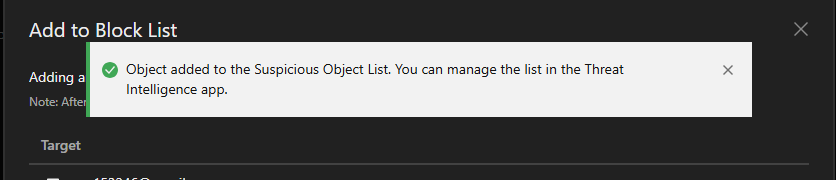

在信件右側的 Action 欄位可以將寄件者加入阻擋清單

確認要加入的寄件者並輸入描述以便於後續識別

會看到提示已經加入至 Suspicious Object List

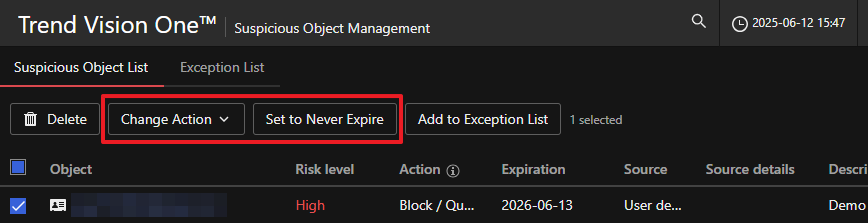

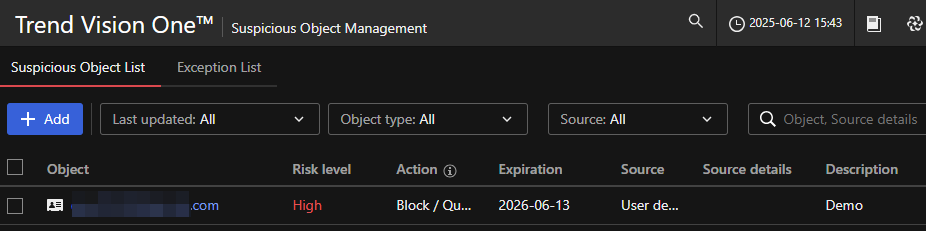

在 Threat Intelligence > Suspicious Object Management 的

Suspicious Object List

可以看到稍早加入的寄件者,行動是阻擋或是隔離並且有效期限較短

如果需要調整行動或是有效期限,可以勾選該項目透過上方的功能按鈕調整